-

Técnicas fundamentais dos algoritmos de criptografia: Substituição e transposição

= As cifras de substituição simplesmente substituem um caractere do texto-plano por outro caractere.

-

As tecnologias de criptografia baseadas em softwares, por outro lado, começam a encarar um problema importante: a necessidade de uso do processador para tarefas de proteção de dados. Neste caso, a criptografia por hardware é muito mais vantajosa, pois o uso de processadores dedicados para esta tarefa evita o uso do processador do computador, que fica disponível para outras tarefas.

http://www.baboo.com.br/2007/10/criptografia-via-hardware-acostume-se-a-ela/

-

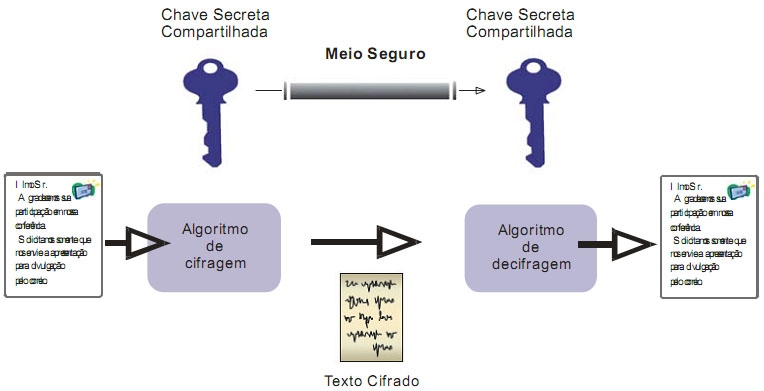

Para cifrar uma mensagem utiliza-se uma ou mais chaves (seqüência de caracteres) que serão embaralhadas com o texto ou mensagem original. Estas chaves devem ser mantidas em segredo, pois somente com o conhecimento delas é que se poderá decifrar a mensagem. Assim sendo, o primeiro tipo de algoritmo que surgiu foi o de chave única. Entende-se por chave secreta ou chave única o sistema que usa a mesma chave, a qual deve ser mantida em segredo, para encriptação e decriptação dos dados.

Um sistema com algoritmo de chave única tem como vantagem ser muito mais rápido na cifragem e decifragem do que os sistemas que utilizam chave pública, e também poder ser implementado em hardware, por ser extremamente flexível.

Com esse ganho em velocidade, os sistemas que utilizam chave única são os mais adequados para criptografia off-line, onde o usuário necessita apenas armazenar localmente seus arquivos cifrados e transmiti-los, se for o caso, através de outros meios.

A maior, talvez única, desvantagem desses tipos de sistemas é a distribuição de chaves a qual deve ser feita por meio de um canal seguro ou com a utilização, pelo sistema, de protocolos de distribuição muito complexos de serem implementados.

-

Eu acho que é no mínimo muita presunção uma pessoa colocar esse item C numa questão e definir como correto. Seguindo a lógica da banca, o DES nunca seria inseguro, como foi dito no item D.

Questãozinha lastimável.

-

Se a letra D é considerada correta, automaticamente a letra C deveria incorreta além da letra E

Questão anulável

-

Questões de múltipla escolha gera esse problema. Duas questões erradas, qual delas marcar?

Acredito eu que o examinador se confundiu no item c). Ele quis abordar o One Time Pad - segundo Wikipedia (fonte de muitas bancas), cifra de chave única - e colocou criptografia de chave única - sinônimo de criptografia de chave simétrica. Trocou a palavra e acabou que usou outro conceito que anularia essa questão.

O One Time Pad realmente é inquebrável, resguardado o sigilo da chave. Sobre essa ótica (de que os conceitos estão trocados), o item seria correto, pois independente da capacidade computacional, o OTP é perfeito.

-

A letra "C" está errada. Como pode um algoritmo de chave única ser totalmente imune a ataques?

Ou sabe Deus o que ele quis dizer com "método de chave única". OTP?

Se ele quis dizer OTP como "método de chave única" aí sim.

-

Questãozinha safada... Visa fazer os desatentos marcarem a letra c na pressa, ao atribuir o Nome criptografia chave única para o otp. Mas quem lê até o final vê que a letra e é ridícula...

-

Sobre a LETRA C. Realmente ela está correta e possui embasamento teórico de confiança. O problema é que pegaram só um trecho e fizeram a questão. Ai ficou sem sentido e aparentando está errada.

Segundo Tanenbaum(2011,p.484),"

8.1.4 Chave única

Na verdade, é fácil criar uma cifra inviolável; a técnica é conhecida há décadas. Primeiro, escolha como chave uma sequência de bits aleatórios. Em seguida, converta o texto simples em uma sequência de bits, utilizando por exemplo sua representação ASCII. Por fim, calcule o OR exclusivo (XOR) desses duas sequências. O texto cifrado resultante não pode ser violado porque, em uma amostra grande o suficiente de texto cifrado, cada letra ocorrerá com a mesma freqüência, bem como o digrama, o trigrama e assim por diante. Esse método, conhecido como chave única, é imune a todos os ataques presentes e futuros, não importa quanta capacidade computacional tenha o intruso. A razão deriva da teoria da informação: simplesmente não existe nenhuma informação na mensagem, todos os textos simples possíveis com o tamanho dado são igualmente prováveis."

Bibliografia:

TANENBAUM, A. S.; WETHERALL, D. Redes de Computadores. 5. ed. São Paulo: Pearson, 2011.

-

Que questão redundante, como a letra C estaria CORRETA sendo que a letra D também está ?

Mal elaborada !!!!

-

LASTIMÁVEL

Agora pessoal, o DES é um algoritmo simétrico...a questão C diz todos...

-

Questão com duas possíveis respostas. Letras C e E então erradas.

Na C criptografia de chave única é sinônimo de criptografia simétrica tornando a afirmação errada.

Na letra E algoritmos de criptografia são passíveis de serem implementados tanto em software quanto em hardware.

Questão passível de anulação. Só é possível acertar por que a letra E é descaradamente errada.