-

Gabarito errado.

O WPA2 ou 802.11i foi uma substituição da 'Wi-fi Alliance' em 2004 à tecnologia WPA, pois embora fosse bem segura em relação ao padrão anterior WEP, a 'Wi-fi Alliance' teve a intenção de fazer um novo certificado para redes sem fio mais confiável e também necessitava continuar o investimento inicial realizado sobre o WPA.

O padrão 802.11i substitui formalmente o WEP e outras características de segurança do padrão original 802.11. Sendo assim, o WPA2 é uma certificação de produto disponibilizada pelo 'Wi-Fi Alliance', que certifica os equipamentos sem-fio compatíveis com o padrão 802.11i. Pode-se fazer uma analogia de que o WPA2 é o nome comercial padrão 802.11.i em redes sem-fio.

O WPA2 utiliza o AES (Advanced Encryptation Standart) junto com o TKIP com chave de 256 bits, um método mais poderoso que o WPA que utilizava o TKIP com o RC4. O AES permite ser utilizada chave de 128, 192 e 256 bits, o padrão no WPA2 é 256 bits, sendo assim, uma ferramenta muito poderosa de criptografia. Utilizando o AES surgiu a necessidade de novo hardware para processamento criptográfico, devido a isso, os dispositivos WPA2 tem um co-processamento para realizar os cálculos criptográficos (EARLE, 2006).

-

É um método de ataque onde, de posse do arquivo de senhas, o cracker utiliza um arquivo que contém diversas palavras que serão tentadas como senha. Este trabalho é feito automaticamente por ferramentas dedicadas a este tipo de tarefa e pode levar dias dependendo da lista de senhas do cracker e quantidades de usuários existentes no arquivo de senha.

-

Galera, atentem para o enunciado. "O padrão WAP2 é resistente contra ataques de dicionário.". WAP é Wireless Application Protocol, uma suíte de protocolos de conteúdo Web para mobiles. Nada tem isso a ver com segurança. Ai está o erro.

Agora WPA2 (Wi-fi Protected Access) foi o que o examinador quis criar a confusão. Esse é um protocolo de segurança. Quando utilizado com CCMP, utiliza o algoritmo AES e nonces, portanto é resistente a ataque de dicionário. O que não quer dizer que é impossível utilizá-lo. Se utilizadas outras configurações, pode ser vulnerável ao ataque de dicionário.

-

Acredito que o erro da questão não está na sigla WAP, provavelmente foi um erro não intencional mas que com certeza poderia receber recurso.

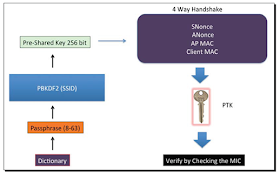

O WPA/WPA2 PSK é vulnerável a ataques de dicionário, diferentemente do WEP que é suscetível a ataques de força bruta. A grosso modo, numa comunicação através do WPA uma combinação de "Passprhase" (frase-senha) e SSID são enviados através do PBKDF2 (Password Based Key Derivation Function ou Função de Derivação da Chave Baseada em Senha), onde a saída dessa combinação é a Pre-Shared Key 256 bits (ou chave compartilhada de 256-bits).

Para a autenticação são utilizados os seguintes parâmetros:

- chave pré-compartilhada.

- SSID da rede.

- Anúncio do autenticador (Authenticator Nounce).

- Anúncio do suplicante (Supplicant Nounce).

- MAC Address do Autenticador (Authenticator MAC Address ou Access Point MAC).

- MAC Address do Suplicante (Supplicant MAC Address ou Wi-fi Client MAC).

A combinação desses parâmetros irá gerar as chaves transitórias PTK (Pairwise Transient Key). A chave transitória PTK será então utilizada para verificar o MIC (Message Integrity Check ou Checagem de Integridade da Mensagem). Se a combinação bater, então a chave pré-compartilhada estava correta e o cliente será autenticado, caso contrário não.

Sniffando a rede, o único parâmetro que um atacante não consegue obter é a chave pré-compartilhada (pois não tem a passphrase para compô-la). Entretanto o SSID da rede, o anúncio do autenticador, o anúncio do suplicante, o MAC Address do autenticador e o MAC Address do suplicante podem ser obtidos sniffando-se a rede. Por isso realiza-se o ataque de dicionário, pois é a única maneira de gerar chaves pré-compartilhadas para tentar gerar PTKs que passem na checagem de integridade (MIC). Dessa maneira, cada palavra no arquivo de dicionário será utilizada para a geração de uma chave que será testada contra o protocolo de autenticação. Logo, a qualidade do seu arquivo de dicionário é uma peça fundamental nesse tipo de ataque, uma vez que a senha deverá estar contida nele. Irrelevante dizer que o sucesso desse ataque, depende exclusivamente da qualidade da senha configurada na rede sem fio.

Muitos dos utilitários para ataques de dicionário permitem que você especifique arquivos de dicionários de terceiros chamadas "wordlists", que você cria ou baixa da Internet.

www.naticomseguranca.blogspot.com.br/2013/09/quebrando-redes-sem-fio-wpawpa2.html?m=1

-

Discordo do Erisson. O Cespe coloca SIM WAP em vez de WPA para confundir o candidato. Aquele que não está habituado com a sopa de letrinhas que tem em redes, pode confundir por conta do antecessor desse padrão, o WEP.

-

Bem, vamos aos fatos, aquilo q está nos livros e não no achi**smo de alguém!!!

Voltando à questao, cito o nobre autor[1]

A Wi-Fi Alliance engloba uma industria de fabricantes de equipamentos de redes e "trata de diversas áreas do mercado de WLANs, incluindo as empresariais, domésticas e hot spots. Foi ela que desenvolveu procedimentos de certificação para padrões de segurança IEEE 802.11, conhecidos como Wi-Fi Protected Access (WPA). A versão mais recente do WPA, conhecida como WPA2, incorpora todos os recursos da especificação de segurança de WLAN IEEE 802.11i".

A Wi-Fi Alliance promulgou o Wi-Fi Protected Access (WPA) como um padrão Wi-Fi. WPA é um conjunto de mecanismos de segurança que elimina a maioria das questões de segurança do 802.11 e foi baseado no estado atual do padrão 802.11i.

Nem[1] nem [2] falam qqr coisa sobre ataques de dicionário no WPA2, o q pressuponho eu esta parte da questao ta errada. Fui atrás de outras fontes como suplemento e achei o seguinte.

[3] Para quebrar chaves pré-compartilhadas WPA/WPA2, somente o método de dicionário é utilizado.

[4] G. Aircrack WPA/WPA2 - Foi possíıvel realizar o ataque de dicionario contra a senha do ponto de acesso, apos a criacao da lista de palavras e a captura do Four-Way Handshake.

Fonte:

[1] Stallings

[2] Kurose

[3] Aircrack-ng, site oficial, https://www.aircrack-ng.org/doku.php?id=pt-br:aircrack-ng, acessado em 13/12/20, às 11:40

[4] Seguranca em Redes sem Fio Artigo publicado em REVISTA DE TECNOLOGIA DA INFORMACAO E COMUNICACAO, VOL. 4, NO. 2, OUTUBRO 2014 1