-

Sempre ocorrerá crase:

a) Na indicação do número de horas

Ex: Às duas horas chegaremos (preposição a + artigo as).

-

Correção:

Letra "A" - faltou o "s" no "a" antes de "prestações" - é proibido uso de crase quando o "a" estiver no singular e a palavra imediantamente posterior estiver no plural.

Letra "B" - O verbo vender é transitivo direto, sendo assim não cabe crase antes de objeto direto (regra de proibição).

Letra "C" - Andar é verbo intransitivo (V.I. não pede complemento) e "pé" é palavra masculina - não cabe crase em nenhuma das situações...

Letra "D" - Não pode crase antes de artigo indefinido "uma"...

Letra "E" - Antes de indicação de horas exige-se crase.

Deve-se ressaltar que a resposta correta letra "E" procurou confudir o concursando no sentido de colocar o "a" antes de "uma", misturando regra de proibição de crase antes de artigo indefinido e a exigência de crase antes de indicação de horáro.

-

Resposta correta: Letra e

Casos em que ocorre crase:

Nas expressões que indicam o número de horas.

Chegarei às cinco horas.(adj. adverbial) /// Chegaremos ao trabalho à uma hora da tarde.

Atenção: Se a hora estiver indeterminada, não haverá crase.

Saí de lá a uma hora qualquer.

Fonte: http://www.editoraferreira.com.br/publique/media/toq_henrique_crase.pdf

-

Item "e" CORRETO.

Há ocorrência de crase diante de horas.

Ex.: A primeira aula começa às 02h:00 para a turma A

Ex.:A segunda aula começa às 03h:15min para a turma B

Já em: haverá intervalo entre as 4h:15min e 5h:15min para as turmas A e B. Não há crase, posto que há preposição antes do as de horas (entre). Assim também funciona com as preposições "após", "desde" e "para"

Cuidado!!! É prática comum nas mídias de comunicação uso da crase em à prazo, porém, esta crase está incorreta, uma vez que diante de substantivos masculinos não há crase; portanto, em a prazo não há crase.

-

Resposta correta: e)

Não se utiliza a crase antes de pronomes indefinidos: alguma(s), nenhuma(s), muita(s), outra(s), nenhuma(s), uma(s)...

Entretanto, admite-se a crase na locução à uma, que significa "em conjunto", "simultaneamente":

Todos à uma se levantaram e comemoraram o gol da vitória.

E ainda, admite-se a crase antes de uma como numeral:

Barrichello foi ultrapassado à uma volta do fim prova.

À uma hora serviu-se o almoço.

Fonte: Ortografia, Pontuação e Crase - Adriano da Gama Kury

-

letra e. 'Uma' não é artigo indefinido. Aqui se refere a horas e portanto leva crase.

-

Só retificando o comentário do nosso amigo:

Alternativa B está errada porque na expressão "à prazo" não ocorre crase por ser locução adverbial masculina e não pela transitividade do verbo.

Está correto, por exemplo, o enunciado: "ele vendeu à vista".

O primeiro ítem a ser considerado na determinação da ocorrência da crase não é a transitividade dos verbos, mas sim o gênero da palavra seguinte ao "a".

-

Acrescentando um detalhe da letra (E) : "Chegaremos ao trabalho à uma hora da tarde."

Esse "uma" não é artigo indefinido e sim numeral.

-

HORAS:

Tem crase sempre que poder substituir por " ao meio dia ".

Chegaremos ao trabalho à uma hora da tarde.

Chegaremos ao trabalho ao meio dia.

-

I- CRASE OBRIGATÓRIA

(quando aparecer)

* LOCUÇOES / ADVERBIAIS

PREPOSITIVAS / CONJUNTIVAS indicando:

MODO

TEMPO

LUGAR

* INDICAÇAO DE HORAS

LOGO: ...À UMA HORA DA TARDE. (indicaçao de horas)

R;( e )

-

Fonte: http://miscelaneaconcursos.blogspot.com.br

-

Resposta: Letra e

Uso da CRASE:

Nas expressões que especificam o número de horas.

Chegaremos ao trabalho à uma hora da tarde.

Estarei de volta às cinco horas.

Se a hora estiver indeterminada, não haverá crase.

Chegarei lá a uma certa hora.

-

A)A no singular palavra no plural

B)o prazo

c)o pé

D)Crase é proibido antes de artigo indefinido

E)correta(hora determinada)

-

Número determinando hora do relógio

-

E - Usa-se crase antes de numeral cardinal quando indicar hora.

-

Amiguinhos

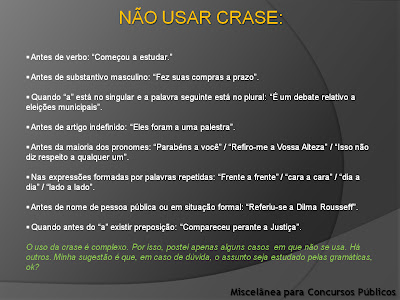

Não se utiliza crase:

Antes de palavras masculinas, por exemplo: Jorge tem um carro a álcool; Samuel comprou um jipe a diesel.

Antes de verbos, por exemplo: Estava disposto a salvar a menina.

Antes de artigos (um, uns, uma, umas) e pronomes indefinidos (outra, alguém, qualquer, certa), por exemplo: Chegou a uma hora; Todo dia perguntava a outra professora sobre as aulas.

Antes de pronomes pessoais do caso reto (eu, tu, ele, nós, vós, eles) e do caso oblíquo (me, mim, comigo, te, ti, contigo, se, si, o, lhe), por exemplo: Falamos a ela sobre o ocorrido; Ofereceram a mim as entradas para o cinema.

Antes dos pronomes demonstrativos (isso, esse, este, esta, essa), por exemplo: Era a isso que nos referíamos; Quando aderir a esse plano, a internet ficará mais barata.

Antes de nomes de cidade que não utilizam o artigo feminino, por exemplo: Fomos à Itália.

Palavras repetidas: dia a dia, frente a frente, cara a cara, gota a gota, ponta a ponta, por exemplo: Ficamos cara a cara na festa de final de ano; Dia a dia nos conhecemos melhor.

-

Na maioria das vezes, há crase no "a" que precede horas:

Os supermercados abrem às 7h.

O jogo será à 1h da madrugada.

À 0h do dia 1.º de janeiro, começará a queima de fogos.

Em cinco casos, porém, não há crase nesse "a" que acompanha horas: quando antes dele há as preposições "até", "após", "desde", "entre" e "para".

Veja:

Os ingressos serão vendidos até as 18h.

Os portões serão fechados após as 7h30.

O consumo de álcool está liberado desde a 0h de segunda-feira.

Há uma lei que proíbe a prática esportiva na praia entre as 8h e as 16h.

A sessão estava marcada para as 20h.

Regra prática – Substitua a hora por "meio-dia": se der "ao meio-dia", há crase; se não der, esqueça a crase.

Observe: A transmissão começa às 6h30, com crase, porque A transmissão começa ao meio-dia.

Mas: O erro foi identificado pela reportagem após as 19h de ontem, sem crase, porque O erro foi identificado pela reportagem após o meio-dia de ontem.

Fonte: http://www.portuguesnarede.com/2009/04/crase-antes-de-horas.html

Só haverá crase quando definirmos os dias da semana. Por exemplo: “O torneio vai da próxima segunda à sexta-feira.” Nesse caso, estamos definindo qual é a segunda-feira e qual é a sexta-feira.

Entretanto, geralmente a ideia é indefinida. Então, não esqueça: “de segunda a quinta”, “de terça a sexta”, “de quarta a sábado”, “de segunda a domingo”…

Fonte: http://portuguessemtruques.blogspot.com/2013/11/tem-ou-nao-crase-antes-de-dias-da-semana.html