- ID

- 10585

- Banca

- ESAF

- Órgão

- CGU

- Ano

- 2006

- Provas

- Disciplina

- Redes de Computadores

- Assuntos

Em relação às vulnerabilidades de protocolos/aplicações de acesso remotos é correto afirmar que

Em relação às vulnerabilidades de protocolos/aplicações de acesso remotos é correto afirmar que

Um administrador deseja acessar o drive C: de um servidor remoto da rede, que está com o Windows Server 2003 instalado, para realizar a atualização de arquivos do sistema operacional. Ao executar esta atividade, pode-se utilizar o compartilhamento administrativo:

Por medidas de segurança, redes privativas virtuais construídas diretamente sobre a Internet para comunicação entre locais geográficos distintos devem usar

Considerando a ferramenta de controle remoto VNC, é correto afirmar:

No âmbito de VPN, que protocolo pode ser usado para tunelamento na camada de enlace?

A tecnologia utilizada para implementar estruturas de serviço diferenciado (diffserv) e redes privadas virtuais (VPNs), baseada em roteadores de comutação de rótulos, é denominada

Considere:

I. O IPsec possui um potencial considerável na implementação de uma VPN, pois oferece um conjunto completo de recursos de segurança de criptografia, autenticação e até proteção contra replay.

II. O IPsec é um protocolo de tunelamento criado para transportar o IP com segurança, excetuando-se tal transporte na rede pública

III. Uma vantagem no uso do IPsec é a facilidade de demultiplexar os fluxos de dados a partir de um único túnel IPsec.

É correto o que consta APENAS em

Acerca dos sistemas Windows e Linux, julgue os itens

subseqüentes.

O protocolo PPTP (point-to-point tunneling protocol) disponível no Linux, kernel 2.4 e posterior, é utilizado para conexão com servidores de acesso remoto. O protocolo PPTP não está disponível no Windows XP Professional.

Com relação às tecnologias de redes de longa distância, julgue os

itens seguintes.

Entre outros benefícios, o uso do MPLS viabiliza a engenharia de tráfego e facilita a formação de VPNs IP, além de suportar múltiplos protocolos, tecnologias e tipos de tráfego.

Um especialista, desde que tenha permissão, no Windows, pode visualizar à distância a tela e até controlar um computador por meio

Sobre as Virtual Private Networks (VPNs), é correto afirmar:

Uma Rede Privada Virtual (Virtual Private Network - VPN) é um sistema de comunicação

As VPNs (Vitual Private Network) utilizam a infraestrutura distribuída e aberta da Internet. Sobre as VPNs é INCORRETO afirmar que:

Uma vez que as VPNs (Virtual Private Networks) não utilizam linhas dedicadas nem links de rede remota e os dados corporativos precisam atravessar a Internet, as VPNs devem fornecer mecanismos para garantir a segurança dos dados. Os protocolos CHAP e RADIUS são utilizados pelas VPNs para fornecer

Assinale a alternativa incorreta:

São protocolos de tunelamento da VPN entre usuários remotos e corporações, sem intermediação de provedor de acesso:

NÃO é um protocolo utilizado no túnel virtual, responsável pela conexão e a criptografia entre os hosts da rede privada (VPN):

O uso de ferramentas de suporte remoto, tais como o VNC, possibilita a manutenção e operação de computadores de forma rápida e prática. Assinale a opção que apresenta o nome da arquitetura utilizada no VNC e de seu visualizador remoto (client), respectivamente.

Assinale a alternativa que apresenta dois modos de autenticação de usuário válidos para o VNC.

As VPNs (Virtual Private Network) possuem, como principal objetivo, permitir que se

Assinale a alternativa que contém dois modos de execução possíveis para carregar o VNC Server.

Escolha a alternativa que contém duas tecnologias relacionadas aos aspectos de segurança no uso de VPNs (Virtual Private Networks).

Em VPNs (Virtual Private Networks) mais antigas, o protocolo GRE é utilizado para o estabelecimento de túneis para redes corporativas. Assinale a alternativa que contém o significado correto de GRE.

É INCORRETO afirmar:

Com relação à segurança em redes de computadores, julgue os itens

subsequentes.

VPNs implementam redes seguras a fim de prover confidencialidade, integridade e autenticidade em canais públicos compartilhados.

A respeito da comunicação entre Linux e Windows, julgue os itens

subsequentes.

A tecnologia VNC, por meio do vncserver, provê acesso remoto à interface gráfica de uma máquina Linux a partir, por exemplo, de uma máquina Windows que execute um visualizador VNC.

Um recurso utilizado na informática é, simultaneamente, um programa de computador e um protocolo de rede. Ele permite a conexão com outro computador, criando uma "janela" no ambiente distante de forma a executar comandos de uma unidade remota. Sua grande vantagem é permirtir que a conexão entre o cliente e o servidor seja criptografada.

Uma de suas aplicações mais utilizadas é o chamado Tunnelling, que oferece a capacidade de redirecionar pacotes de dados. Esse recurso é conhecido pela sigla:

Julgue os itens seguintes, no que se refere à segurança na

comunicação de dados em redes de computadores.

Em uma organização que utilize conexões públicas de Internet, o uso de um software VPN que crie um túnel de IP-em-IP é indicado quando se deseja evitar o monitoramento indevido do tráfego de mensagens entre determinadas autoridades.

O protocolo L2TP utilizado na implementação de VPNs atua na camada

Acerca de VPN (virtual private network) e VOIP, julgue os itens

subsecutivos.

Considere que o administrador de rede tenha instalado uma VPN entre o notebook de um usuário e a rede da matriz da empresa, utilizando infraestrutura de rede distribuída pública - Internet. Nesse cenário, é correto afirmar que essa VPN oferece ao usuário confidencialidade, controle de acesso e segurança, porém não é possível afirmar que ofereça integridade e autenticidade, pois, para isso, seria necessário utilizar funções adicionais de hash e assinaturas digitais, que não são funções fornecidas pela VPN.

A tecnologia VPN proporciona, em termos de níveis de segurança:

Um mecanismo de controle de acesso a rede que melhore a segurança e diminua o risco de quebra da integridade e da confidencialidade das informações trafegadas nos acessos remotos consiste em

VPN (virtual private network)

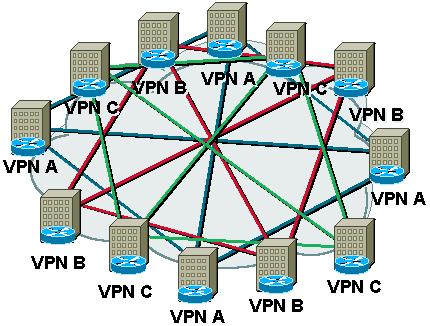

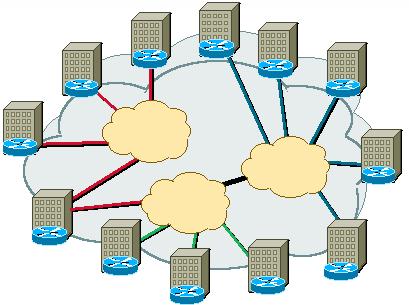

Tecnologia que está ganhando popularidade entre grande organizações que usam a Internet global tanto para comunicação dentro da organização como entre organizações, mas qrequer privacidade em suas comunicações internas. O VPN usa o protocolo IPsec para aplicar segurança aos datagramas IP.

Comunicação de Dados e Redes de Computadores - Forouzan

GABARITO B!

.

.

O protocolo IP de segurança, mais conhecido como IPsec, provê segurança na camada de rede. O IPsec protege os datagramas IP entre quaisquer entidades da camada de rede, incluindo hospedeiros e roteadores. Muitas instituições (corporações, órgãos do governo, organizações sem fins lucrativos etc.) usam o IPsec para criar redes virtuais privadas (VPNs) que trabalham em cima da Internet pública.

.

.

Redes de Computadores, Kurose, 6ª edição

GAB: B

- VPN (virtual private network) é uma tecnologia de segurança de redes de computadores que pode ser usada para permitir o acesso remoto de um usuário à intranet de uma empresa.

- As VPNs utilizam o protocolo SSH (secure shell) para, por meio de criptografia, proteger o sigilo e a integridade da informação e para a autenticação da comunicação entre as organizações.

- O VPN é utlizado para que dados não sejam interceptados.

- O SSL pode ser empregado para pôr em execução uma VPN que será usada na Internet.

- O uso de VPN permite a redução do custo de comunicação em corporações.

Correta, B

Virtual Private Network - VPN - é uma rede privada construída sobre a infra-estrutura de uma rede pública, normalmente a Internet.

IPsec - Protocolo de Segurança IP - é uma extensão do PROTOCOLO IP que visa a ser o método padrão para o fornecimento de privacidade do usuário (aumentando a confiabilidade das informações fornecidas pelo usuário para uma localidade da internet, como bancos), integridade dos dados (garantindo que o conteúdo que chegou ao seu destino seja o mesmo da origem) e autenticidade das informações ou prevenção de identity spoofing (garantia de que uma pessoa é quem diz ser), quando se transferem informações através de redes IP pela internet.

Pertenceremos !!!

Em relação ao tunneling (tunelamento) utilizado nas redes privadas virtuais (VPN), é possível agregar todo o tráfego entre dois pares de escritórios quaisquer em uma única security association (SA) autenticada e criptografada por meio de umprotocolo. Esse protocolo é conhecido como:

a) HTML. linguagem de exibição de paginas web

b) DNS. - conversao de IPs em URLs

c) IPSec. ok

d) XML - extensible markup language

e) RAID. - arranjo de hdds

Acerca de algoritmos de criptografia e protocolos, julgue os itens subsecutivos.

O IPSEC é muito utilizado em conexões VPN (virtual private network), pois é capaz de validar a integridade e a confidencialidade das informações trafegadas na VPN, por meio da utilização do AH (autentication header) e do ESP (encapsulating security payload).

O conjuntode protocolos IPSEC, existem doisprotocolos principais:

O protocolo Cabeçalho e Autenticação(AH);

O protocolo (AH) provê autenticação da fontee integridade dos dados, MAS não prover sigilo.

E o Protocolo Carga de Segurança deEncapsulamento (ESP).

O protocoloESP provê autenticação da fonte, integridade dos dados, provê sigilo.

Na minha opinião, faltou um "respectivamente", pois, afinal, o AH não garante sigilo nem confidencialidade.

Pela mensagem do Mohamed, dá a entender que pode ser usado os 2 tipos de cabeçalho, mas Nakamura e Geus (2007) dizem que um Security Association (SA) - protocolo de negociação utilizado no estabelecimento da conexão entre os comunicantes - "pode utilizar o ESP ou o AH".

Por vezes vocês querem justificar o injustificável. A questão cita que o HA provê confidencialidade.

VPN --> Protocolo (IPSEC) divididos em dois:

AH (Authentication Header) • Oferece serviço de autenticação para o pacote.

ESP (Encapsulating Security Payload) • Oferece criptografia + autenticação.

Perseverança!

RESUMINDO:

ESP - Sigilo / confidencialidade / integridade (via criptografia)

AH - Integridade e Autenticação

kkkkkkkk Se não fosse o "E" na questão, eu teria de ficar pensando uns 5 minutos

O uso das Redes Virtuais Privadas - VPN tem sido amplamente difundido nomundo todo, atémesmo emsetores governamentais de vários países. O IPSec é o protocolo da Cisco, adotado pelo IETF como padrão para tunelamento, encriptação e autenticação. Outros protocolos utilizados para tunelamento são:

Existem muitos protocolos definidos para a criação de túneis, dentre os quais, temos:

Cisco GRE (Generic Routing Encapsulation)Com relação aos protocolos de LANs e WANs, julgue os itens seguintes.

Entre os benefícios do uso do MPLS, estão a engenharia de tráfego, a implementação de VPNs e o transporte na camada 2; entretanto, pelo MPLS não se consegue eliminar múltiplas camadas migrando funções para a camada 3.

Julgue os itens seguintes, no que se refere a VPNs e certificação digital.

As VPNs utilizam a criptografia para estabelecer um canal de comunicação segura, com confidencialidade, integridade e autenticidade, sobre canais públicos.

Complemento.

Segundo Nakamura(2010,p.334),"Os conceitos que fundamentam a VPN são a criptografia e o tunelamento. A criptografia é utilizada para garantir a autenticidade,o sigilo e a integridade das conexões, e é a base da segurança dos túneis VPN."

**Lembrando que esses serviços de segurança, no caso do IPSec, por exemplo, dependerão do uso do AH ou ESP, visto que possuem serviços diferentes. O ESP,por exemplo, é capaz de prover sigilo, já o AH não.

Bibliografia:

SEGURANÇA DE REDES EM AMBIENTES COOPERATIVOS-2010-NAKAMURA

Gaba: CERTO

A questão deixou bem abrangente, a segurança do VPN PODE ser por IPSec, por exemplo, que poderá usa o AH (sem sigilo) ou ESP, visto que possuem serviços diferentes ou usar o ESP que prover sigilo.

CERTO

- VPN (virtual private network) é uma tecnologia de segurança de redes de computadores que pode ser usada para permitir o acesso remoto de um usuário à intranet de uma empresa.

- As VPNs utilizam o protocolo SSH (secure shell) para, por meio de criptografia, proteger o sigilo e a integridade da informação e para a autenticação da comunicação entre as organizações.

- O VPN é utlizado para que dados não sejam interceptados.

- O SSL pode ser empregado para pôr em execução uma VPN que será usada na Internet.

- O uso de VPN permite a redução do custo de comunicação em corporações.

CERTO

VPN (Virtual Private Network – Rede Privada Virtual) é um sistema usado para criar uma rede corporativa (ou seja, pertencente a uma empresa) cujos dados serão transmitidos de forma privada através de uma estrutura de rede pública (adivinha quem? A Internet! Uma VPN é uma rede privada que usa a estrutura física de uma rede pública como a Internet. O funcionamento de uma VPN se baseia em criptografia.

As VPNs utilizam o protocolo SSH (secure shell) para, por meio de criptografia, proteger o sigilo e a integridade da informação e para a autenticação da comunicação entre as organizações.

A VPN pode ser:

VPN+SSL = camada de aplicação ( SSL é usado para criptografar dados em trânsito entre dois locais)

VPN+SSH=camada de aplicação ( SSH é usado para fazer login remoto em outro computador)

VPN+IPsec = camada de redes

Indo mais fundo:

fonte: Meus resumos + comentários dos linduxos e das linduxas do qc

BONS ESTUDOS!!!

Julgue os itens seguintes, no que se refere a VPNs e certificação digital.

As VPNs que utilizam túneis TCP são mais seguras que aquelas que utilizam UDP, já que o TCP é confiável, enquanto o UDP não é.

As VPNs que não utilizam túneis TCP não são mais seguras que aquelas que utilizam UDP, já que o TCP é confiável, enquanto o UDP não é.

Cada um no seu quadrado.

As VPNs do IPsec normalmente são usadas para conectar um host remoto a um servidor VPN de rede; o tráfego enviado pela internet pública é criptografado entre o servidor VPN e o host remoto. O IPsec permite que os hosts comunicativos negociem quais algoritmos criptográficos devem ser usados para criptografar ou autenticar dados.

tem nada a ver uma coisa com a outra.

A camada de transporte é responsável por realizar não a conexão entre dois computadores, mas a conexão entre programas.

VPN+SSL: atua na camada de aplicação

VPN+IPsec: atua na camada de rede, modo tunel(como diz a questão) o pacote IP é criptografado por completo, sua segurança não vem do protocolo UDP ou TCP, nem se quer os usam.

ERRADO

A VPN pode ser:

VPN+SSL = camada de aplicação (SSL é usado para criptografar dados em trânsito entre dois locais)

VPN+SSH=camada de aplicação (SSH é usado para fazer login remoto em outro computador)

VPN+IPsec = camada de redes

Fonte: comentários qc

Gabarito E

Olha que examinador FDP, ele tá ligado que nós sabemos a diferença entre TCP e UDP e quis confundir com os protocolos utilizados na VPN.

Uma coisa é a camada de transporte, onde estão TCP e UDP. Outra é a camada de rede, onde estão o IPV4, IPV6 (ambos não orientado a conexão) e o IPSEC (orientado a conexão). O que deixa a VPN segura é o IPVSEC. Além disso, o SSL está na camada de aplicação. O SSL oferece segurança e comprime os dados gerados na camada de aplicação.

Enfim..,

Resuminho do Forouzan:

Uma associação no IPSec transforma o IP sem conexão em um protocolo seguro orientado a conexões.

O IPSec ajuda a criar pacotes confidenciais e autenticados para a camada IP, portanto, oferece segurança para um pacote no nível de rede.

A tecnologia VPN usa IPSec no modo túnel para fornecer autenticação, integridade e privacidade. O IPSec no modo túnel protege o cabeçalho IP original. Em outras palavras, usamos o modo túnel quando o emissor ou o receptor não for um host. O pacote original inteiro é protegido contra intrusão entre o emissor e o receptor. É como se o pacote inteiro passasse por um túnel imaginário.

Questão maldosa hahaha. Os colegas foram perfeitos na explicação

Em uma VPN baseada no protocolo IPSec, existem as funcionalidades de autenticação e criptografia dos pacotes de dados. Isso permite dar grande segurança aos dados, permitindo legitimar a origem dos dados e evitar o vazamento das informações durante sua transmissão.

Com relação aos mecanismos Authentication Header (AH) e Encapsulating Security Payload (ESP) utilizados em VPNs baseadas no protocolo IPSec, assinale a opção correta.

Alternativa b)

IPSEC é muito utilizado em conexões VPN, pois é capaz de validar a integridade e a confidencialidade das informações trafegadas na VPN, por meio da utilização:

AH (AUTENTICATION HEADER): integridade + autenticação

ESP (ENCAPSULATING SEGURITY PAYLOAD): sigilo + confidencialidade + integridade + autenticação

Atualmente tem crescido a importância do firewall no que tange à segurança em redes e na internet. O firewall é composto por uma série de componentes, sendo que cada um deles tem uma funcionalidade diferente e desempenha um papel que influi diretamente no nível de segurança do sistema. Uma dessas funcionalidades foi criada para que redes baseadas em determinados protocolos pudessem se comunicar com redes diferentes, como o tráfego de uma rede X.25 passando por uma rede baseada em IP. Como não é aceitável que as informações, normalmente de negócios, trafeguem sem segurança pela internet, essa funcionalidade passou a utilizar conceitos de criptografia para manter o sigilo e garantir a integridade e a autenticação dos dados. Essa funcionalidade é conhecida por

A Virtual Private Network (VPN) foi criada, inicialmente, para que redes baseadas em determinados protocolos pudessem se comunicar com redes diferentes, como o trafego de uma rede X.25 passando por uma rede baseada em Internet Protocol (IP). Como não é aceitável que as informações, normalmente de negócios, trafeguem sem segurança pela internet, a VPN passou a utilizar conceitos de criptografia para manter o sigilo dos dados, Mais do que isso, o IP Security (IPSec), protocolo-padrão de fato das VPNs, garante, além do sigilo, a integridade e a autenticação desses dados.

Sistema de rede privada que utiliza a rede pública como infraestrutura, bem como criptografia e outros mecanismos de segurança para garantir que somente usuários autorizados tenham acesso à rede privada e a não interceptação de dados durante a passagem pela rede pública. Trata-se de

a) WEP significa Wired Equivalent Privacy, e foi introduzido na tentativa de dar segurança durante o processo de autenticação, proteção e confiabilidade na comunicação entre os dispositivos Wireless.

b) SSL ( Secure Sockets Layer) é uma tecnologia de segurança que é comumente utilizada para codificar os dados trafegados entre o computador do usuário e um Website. O protocolo SSL, através de um processo de criptografia dos dados, previne que os dados trafegados possam ser capturados, ou mesmo alterados no seu curso entre o navegador (browser) do usuário e o site com o qual ele está se relacionando, garantindo desta forma informações sigilosas como os dados de cartão de crédito.

c) SSH é, simultaneamente, um programa de computador e um protocolo de rede que permite a conexão com outro computador na rede , de forma a executar comandos de uma unidade remota. Possui as mesmas funcionalidades do TELNET, com a vantagem da conexão entre o cliente e o servidor ser criptografada

d) VPN Virtual Private Network" ou Rede Privada Virtual, é uma rede privada construída sobre a infra-estrutura de uma rede pública, normalmente a Internet. Ou seja, ao invés de se utilizar links dedicados ou redes de pacotes (como Frame Relay e X.25) para conectar redes remotas, utiliza-se a infra-estrutura da Internet = Sistema de rede privada que utiliza a rede pública como infraestrutura, bem como criptografia e outros mecanismos de segurança para garantir que somente usuários autorizados tenham acesso à rede privada e a não interceptação de dados durante a passagem pela rede pública.

e) UCE do inglês Unsolicited Commercial Email. Termo usado para se referir aos e-mails comerciais não solicitados.

Algumas técnicas de construção de túneis, nas quais se adota o conceito de redes privadas, utilizam MPLS. Acerca dessas técnicas, julgue os itens a seguir.

Considera-se VPN MPLS uma tecnologia orientada a conexão, de acordo com os modelos comuns de VPN.

MPLS VPNs allow service providers to deploy scalable VPNs and build the foundation to deliver value-added services, including:

Connectionless Service—A significant technical advantage of MPLS VPNs is that they are connectionless

Referência:

http://www.cisco.com/en/US/docs/ios/12_0st/12_0st21/feature/guide/fs_vpn.html

VPN MPLS não é orientada à conexão!

Atualmente já existem tecnologias para se fazer com que uma VPN MPLS seja conectionless, mas por padrão é orientado a conexão.

Esta imagem e o estudo de caso referente podem auxiliar na explanação. (http://www.teleco.com.br/imagens/tutoriais/tutorialmplseb2_figura8.gif)

Estou vendo muitos comentários dizendo que IPsec não é orientado a conexão. IPsec é ORIENTADO A CONEXÃO SIM!

"Embora esteja na camada de Internet, o IPsec é orientado a conexões. Uma “conexão”, no contexto, do IPsec é chamada SA (security agreement/association – acordo/associação de segurança). Um SA é uma conexão simplex, ou seja, unidirecional, e tem um identificador de segurança. Se houver a necessidade de tráfego seguro em ambos os sentidos, serão exigidos dois SAs."

http://waltercunha.com/blog/index.php/2009/02/04/ipsec-ipea-2008-cespe/

Errado.

E concordo com o comentário da Janete Lacerda.

Seguem alguns embasamentos.

"O MPLS traz a sofisticação do protocolo orientado à conexão para o mundo IP sem conexão."

"O MPLS propõe um método para gerar uma estrutura de comutação sob qualquer rede de datagramas, criando circuitos virtuais a partir das rotas organizadas pelos protocolos de roteamento da camada de rede."

Fonte: https://www.projetoderedes.com.br/artigos/artigo_mpls_em_redes.php

A comunicação de circuitos virtuais assemelha-se à comutação de circuitos, uma vez que ambas são orientadas à conexão, o que significa que em ambos os casos os dados são entregues na ordem correta e a sinalização de sobrecarga é requerida durante a fase de estabelecimento de uma conexão.

Fonte: https://pt.wikipedia.org/wiki/Circuito_virtual

MPLS adiciona o paradigma “orientado a conexão” em redes IP.

http://www.lsi.usp.br/~rav/rav-fev-2004/19-MPLS.pdf

Motivação do MPLS

- Menor complexidade na decisão do encaminhamento dos pacotes

- Suporta engenharia de tráfego

- Virtual Private Network (VPN)

- Possibilidade de implementação de QoS

- Orientado a conexões em redes IP

- Baixo custo de Implantação

Fonte: http://www.gta.ufrj.br/grad/04_2/MPLS/apresenta__o/mpls.ppt

O erro dessa questão está em afirmar "...de acordo com os modelos comuns de VPN, pois a VPN MPLS foge da VPN tradicional".

fonte: https://www.gta.ufrj.br/grad/02_1/mpls/ -> dentro do link clique em " Vantagens do MPLS"

Algumas técnicas de construção de túneis, nas quais se adota o conceito de redes privadas, utilizam MPLS. Acerca dessas técnicas, julgue os itens a seguir.

Uma característica de funcionamento de túneis embasados em VPN MPLS é o isolamento do tráfego por VLAN, padrão IEEE 802.1Q, antes de o tráfego entrar no roteador.

MPLS pode encapsular pacotes de vários protocolos de rede

Algumas técnicas de construção de túneis, nas quais se adota o conceito de redes privadas, utilizam MPLS. Acerca dessas técnicas, julgue os itens a seguir.

Uma VPN MPLS, por padrão, isola o tráfego, a fim de garantir que os dados transmitidos por meio de um túnel MPLS estejam cifrados.

Algumas técnicas de construção de túneis, nas quais se adota o conceito de redes privadas, utilizam MPLS. Acerca dessas técnicas, julgue os itens a seguir.

Uma vez que uma VPN MPLS pode ser vista como uma intranet privada, é possível a utilização de serviços IP, como o multicast.

O protocolo MPLS é definido pelo IETF (Internet Engineering Task Force) e consiste em uma tecnologia de chaveamento de pacotes que possibilita o encaminhamento e a comutação eficientes de fluxos de tráfego através da rede, presentando-se como uma solução para diminuir o processamento nos equipamentos de rede e interligar com maior eficiência redes de tecnologias distintas. O termo Multiprotocol significa que esta tecnologia pode ser usada sob qualquer protocolo de rede. Considerando a Internet e a importância de seus protocolos nas várias redes WAN (Wide Area Network), públicas e privadas, tem-se aplicado o estudo e a implementação do MPLS basicamente para redes IP.

O MPLS disponibiliza os serviços de QoS (Quality of Services), Engenharia de Tráfego (Traffic Engineering) e VPN (Virtual Private Network) para uma rede baseada em IP. Em relação a aplicações que exigem tempo real, é implantado o QoS, que possibilita diferenciar tipos de tráfegos, dando prioridades às aplicações mais sensíveis (rede escalonável).

fonte>https://blog.algartelecom.com.br/tecnologia/entenda-o-protocolo-mpls-conceito-tecnologia-e-evolucao/

[1] "Se uma organização tem vários sites, como ela pode garantir a privacidade para o tráfego enviado entre eles? A abordagem mais fácil consiste na construção de uma rede completamente isolada, que pertença e seja operada pela organização. Usamos o termo rede privada ou intranet privada para uma rede desse tipo. Como uma rede privada utiliza circuitos digitais alugados para interligar locais e pelo fato de as empresas de telefonia garantirem que ninguém de fora tenha acesso a esses circuitos, todos os dados permanecem privados enquanto viajam de um site para outro".

Yuri, meu chapa, dê uma zoiada(com os zoi mesmo) em 1 boa fonte antes de postar coisas q vc não tem crtza.

A questão está certa. Bora estudar mais, moçada!!!

Fonte:

[1] Kurose

A respeito do uso da tecnologia MPLS em situações nas quais se requer engenharia de tráfego, bem como o uso de VPN, julgue os itens a seguir.

O fato de clientes e provedores de serviços poderem projetar os seus próprios planos de endereçamento constitui uma das vantagens dos serviços de VPN.

Multiprotocol Label Switching (MPLS) foi desenvolvido, com o objetivo de abranger a maioria dos usuários e das aplicações. Ele surge como a principal tecnologia que permite viabilizar múltiplos serviços de sobre uma infraestrutura compartilhada.

https://blog.algartelecom.com.br/tecnologia/entenda-o-protocolo-mpls-conceito-tecnologia-e-evolucao/

A respeito do uso da tecnologia MPLS em situações nas quais se requer engenharia de tráfego, bem como o uso de VPN, julgue os itens a seguir.

O tráfego em uma VPN MPLS, que suporta múltiplos níveis de serviço na visão do usuário, pode ser mapeado de acordo com as políticas de tráfego.

CERTO

Em vez de adicionar largura de banda para gerenciar o aumento do tráfego, a engenharia de tráfego MPLS utiliza a largura de banda existente de forma mais eficiente, permitindo que pacotes possam ser encaminhados por rotas explícitas e com uma largura de banda específica garantida. Isto é conhecido como CBR (Constraint-Based Routing), e é a chave da engenharia de tráfego MPLS. O CBR gere caminhos do tráfego de dados dentro de uma rede MPLS, permitindo que o tráfego seja encaminhado a rotas desejadas (MPLS: CONFORMENCE AND PERFORMANCE TESTING, 17 out 2007).

Como assim "na visão do usuário"?

A respeito do uso da tecnologia MPLS em situações nas quais se requer engenharia de tráfego, bem como o uso de VPN, julgue os itens a seguir.

Na tabela de informações de VPN de camada 3, conhecida como virtual routing and forwarding (VRF), registram-se dados de prefixo IP. Em geral, as VRF são tabelas de roteamento dedicadas.

GABARITO CORRETO!

.

.

A utilização de VRFs (Virtual Routing and Forwarding) em roteadores permite a criação de tabelas de roteamentos virtuais que trabalham de forma independente da tabela de roteamento “normal”, protegendo os processos de roteamento de cada cliente de forma individual. Ou seja, com uma VRF, é possível separar uma tabela de roteamento de cada cliente, por exemplo, utilizando até mesmo endereços IP iguais, mas que não se misturam.

A respeito do uso da tecnologia MPLS em situações nas quais se requer engenharia de tráfego, bem como o uso de VPN, julgue os itens a seguir.

O fácil escalonamento é uma das características fundamentais de VPN orientadas a conexão.

O enunciado da questão pede a consideração do Procotolo MPLS.

E o MPLS é um protocolo orientado a conexão.

Se a VPN for orientada a conexão, você deverá manualmente montar a malha e alterar/dar mais possibilidades de rotas.

O esquema pode ser confirmado nesta imagem http://www.teleco.com.br/imagens/tutoriais/tutorialmplseb2_figura8.gif

Facilidade de escalonamento é a facilidade de crescer, ganhar escala. As VPNs orientadas a conexão começam a se tornar mais difíceis de gerenciar a medida que a rede cresce.

O colega ali falou besteira, MPLS não é orientado a conexão!!

Sobre o MPLS ser orientado à conexão... seguem fontes e tirem suas próprias conclusões.

"O MPLS traz a sofisticação do protocolo orientado à conexão para o mundo IP sem conexão."

"O MPLS propõe um método para gerar uma estrutura de comutação sob qualquer rede de datagramas, criando circuitos virtuais a partir das rotas organizadas pelos protocolos de roteamento da camada de rede."

Fonte: https://www.projetoderedes.com.br/artigos/artigo_mpls_em_redes.php

A comunicação de circuitos virtuais assemelha-se à comutação de circuitos, uma vez que ambas são orientadas à conexão, o que significa que em ambos os casos os dados são entregues na ordem correta e a sinalização de sobrecarga é requerida durante a fase de estabelecimento de uma conexão.

Fonte: https://pt.wikipedia.org/wiki/Circuito_virtual

MPLS adiciona o paradigma “orientado a conexão” em redes IP.

http://www.lsi.usp.br/~rav/rav-fev-2004/19-MPLS.pdf

Motivação do MPLS

- Menor complexidade na decisão do encaminhamento dos pacotes

- Suporta engenharia de tráfego

- Virtual Private Network (VPN)

- Possibilidade de implementação de QoS

- Orientado a conexões em redes IP

- Baixo custo de Implantação

Fonte: http://www.gta.ufrj.br/grad/04_2/MPLS/apresenta__o/mpls.ppt

O erro dessa questão está em afirmar "...de acordo com os modelos comuns de VPN, pois a VPN MPLS foge da VPN tradicional".

fonte: https://www.gta.ufrj.br/grad/02_1/mpls/ -> dentro do link clique em " Vantagens do MPLS"

Fonte: http://www.itnerante.com.br/profiles/blogs/mpls-o-famoso-r-tulo-que-causa-muita-dor-de-cabe-a

O MPLS (Multiprotocol Label Switching) é um dos protocolos que mais pegam de surpresa os candidatos nas provas de concursos e, como exemplo, temos a próxima prova do TCU que irá cobrar essa tecnologia de acordo com seu edital. Por conta disso, resolvemos elaborar uma revisão rápida contendo as características básicas do MPLS com foco nos conceitos que são abordados nas provas do CESPE. Vamos lá:

O MPLS nativamente não aplica o conceito de circuitos virtuais nem é orientado à conexão – Via de regra, não há a criação de um circuito/conexão antes do envio de cada fluxo de dados;

Utiliza o conceito de rótulos – No MPLS os roteadores não fazem uso do endereço de destino para o encaminhamento do pacote. Em vez disso, utilizam o valor presente em um campo chamado rótulo (label/tag), que funciona de forma análoga a um índice de uma tabela, dispensando cálculos intermediários nos roteadores e aumentando o desempenho no encaminhamento. A especificação dos caminhos na nuvem MPLS e a distribuição de rótulos para os roteadores são realizadas previamente por protocolos auxiliares como o LDP (Label Distribution Protocol) e RSVP-TE (Resource Reservation Protocol - Traffic Engineering);

Possui suporte a inúmeros protocolos – O MPLS é multiprotocolo (como o próprio nome já diz) e independente, ou seja, é compatível tanto com protocolos de camada 2 como protocolos de camada 3, tendo como finalidade integrar a comutação da camada 2 com o roteamento da camada 3. Também possibilita a unificação entre comutação por pacotes e comutação por circuitos;

O cabeçalho MPLS é inserido entre o cabeçalho da camada de enlace e o cabeçalho da camada de rede – O MPLS também é conhecido como protocolo pertencente à camada 2.5 por conta da localização de seu cabeçalho (etiqueta). O cabeçalho MPLS contendo o rótulo é inserido ao entrar em uma nuvem MPLS pelos roteadores LER (Label Edge Router), depois é utilizado para encaminhamento dentro da nuvem pelos roteadores LSR (Label Switch Router) e por fim é retirado pelo último roteador LER ao sair da nuvem;

Provê QoS por meio da classificação e priorização de tráfegos distintos – O MPLS possui um campo chamado EXP que especifica a classe a qual o tráfego pertence, permitindo a devida priorização;

Possibilita roteamento hierárquico – O campo S do MPLS permite o empilhamento de vários cabeçalhos MPLS em sequência, possibilitando a criação de subnuvens dentro des nuvens;

Facilita a formação de VPNs – Por encapsular os cabeçalhos de outros protocolos, a criação de VPNs (engenharia de tráfego) se torna mais simplificada;

Quando um pacote entra na rede, será recebido por um LER (Label Edge Router), que é o responsável por indicar o devido rótulo ao pacote. O rótulo é usado para representar um FEC (forward equivalent class). Esse FEC pode ser um já existente na rede ou simplesmente ser criado para enquadrar o novo pacote. Como FEC, entende-se um conjunto de parâmetros que define uma classe de pacotes com características em comum. A partir de então, os pacotes seguem por um LSP (Label Switching Path), determinado pelos roteadores de borda da rede MPLS.

Fonte: https://www.gta.ufrj.br/grad/09_1/versao-final/mpls/FuncionamentoBsico.html

Existem duas maneiras de criar LSPs: a forma independente e a forma ordenada. A independente funciona de maneira similar ao IP, onde cada LSR atribui os rótulos que achar mais adequados, “roteando” os pacotes. Já o modo ordenado permite um maior controle da QoS, pois antes de começar a transmitir os pacotes, os rótulos devem já estar devidamente atribuídos. Esse pré- estabelecimento dos rótulos, feito ou pelo Egress, é o artifício que permite o controle do QoS e do TE (engenharia de tráfego), dado que se garantirão os recursos disponíveis no caminho e também o controle do fluxo de dados. Ambos os modos se “entendem”, de modo que uma rede MPLS pode ter LSRs funcionando tanto independentemente ou ordenadamente. Para se obter os benefícios uma rede ordenada (citados acima), entretanto, deve-se ter todos os LSRs trabalhando de modo ordenado.

O conjunto de LSRs de que se consistirá o LSP pode ser determinado de dois modos: pulo-a-pulo ou explicitamente. No pulo-a- pulo o próximo LSR a ser tomado para o percurso será escolhido na parada em cada nó (como no IP). Já no modo explícito, os LSRs devem ser pré-determinados pelos nós de Ingress ou Egress. Esse caminho é determinado de acordo com as necessidades de QoS e TE da rede. Diferente da escolha de caminho no IP, ela não é feita para cada pacote, mas sim para cada LSP, e por isso, pode se perceber uma notável melhoria.

Sendo assim, para uma rede MPLS de controle ordenado e determinação de LSP explícita, teremos uma garantia considerável da QoS e grande suporte ao TE.

Fonte: https://www.gta.ufrj.br/grad/09_1/versao-final/mpls/LSP.html

Diante do que postei, eu cheguei à conclusão de que MPLS PODE ou NÃO ser orientada à conexão.

Vai depender da banca e/ou da forma de criação do LSP, se é explícito ou pulo-a-pulo.

Como o CESPE admite que MPLS não é orientado à conexão, acredito que esse seja o erro da questão

Só pra encurtar essa estória:

"Um exemplo de serviço de rede orientado a conexões é o MPLS (MultiProtocol Label Switching)".

Fonte:

Tanenbaum, Redes de Comp, 5ed

O escalonamento de processos ou agendador de tarefas é uma atividade organizacional feita pelo escalonador da CPU ou de um sistema distribuído, possibilitando executar os processos mais viáveis e concorrentes, priorizando determinados tipos de processos, como os de I/O Bound e os CPU Bound.

Julgue os itens a seguir, a respeito de conceitos e ferramentas de

virtualização.

A ferramenta Vmware permite que a interface de rede do servidor virtual seja configurada no modo bridge, o que possibilita a utilização da mesma faixa de endereços IPs do servidor físico.

No primeiro, o modo bridge, a máquina virtual tem acesso completo à rede, pode receber um IP próprio e fica com todas as portas de entrada disponíveis, como se fosse um PC independente conectado à rede. Sempre que falamos em servidores, falamos no uso do modo bridge.

As outras duas opções podem ser interessantes para uso em desktop, onde você simplesmente instala uma VM e a usa em conjunto com o sistema principal, mas não são muito relevantes no nosso caso. No modo NAT, a máquina virtual tem acesso à rede e pode acessar a Internet, mas não possui portas de entrada, de forma que não é possível rodar servidores. No modo host-only a VM é conectada a um cabo cross-over virtual e tem acesso apenas ao próprio servidor, ficando desconectada do restante da rede.

Fonte: http://www.hardware.com.br/tutoriais/vmware-server2/

GABARITO CORRETO!

.

.

A bridge, nesse caso, possibilita que as máquinas virtuais consigam se comunicar com a rede local como se fosse uma própria máquina da rede, elas não ficariam isoladas.

A configuração de interfaces de rede das VMs no VMWare pode ser feita em 3 modos:

a) bridge - a VM participa da rede externa; no modo bridge, é possível a utilização da mesma faixa de endereços IPs do servidor físico.

b) NAT – é construída uma rede à parte com acesso à rede externa pela máquina hospedeira ou alguma VM;

c) Host-only - a VM funciona de maneira isolada.

Professor Celson - Estratégia

A respeito de VPN, listas de acessos, criptografia e

mecanismos de autenticação, julgue os próximos

itens.

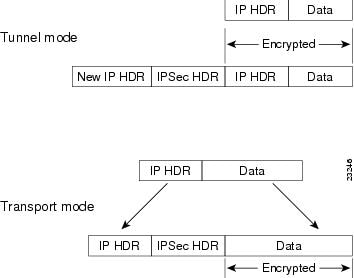

Em uma VPN, com a utilização da técnica denominada tunelamento, pacotes de dados são transmitidos na rede pública — como, por exemplo, a Internet — em um túnel privado que simula uma conexão ponto a ponto. Os pacotes a serem enviados pelo túnel são encapsulados com o cabeçalho do IPSec.

Amigos acredito que o erro esteja neste ponto aqui : "[...] são encapsulados com o cabeçalho do IPSec." pois nem sempre este protocolo será usado para realizar o tunelamento. Vejam.

Segundo Nakamura(2010,p.350),"O tunelamento constitui um dos pilares das redes privadas virtuais e pode ser realizado nas camadas 2 e 3, pois as duas possuem suas vantagens e desvantagens. Alguns dos protocolos propostos para a Camada 2 são: PPTP, L2F, L2TP,VTP e MPLS. O Mobile IP e IPSec são alguns protocolos utilizados na Camada 3."

Eaí senhores concordam comigo? Caso sim, marquem como útil, caso não, não marquem nada para não prejudicar nenhum colega.

Bibliografia:

SEGURANÇA DE REDES EM AMBIENTES COOPERATIVOS-2010-NAKAMURA

Pessoal pesquisei e encontrei a solução no site da Microsoft, corrijam qualquer erro, segue o link abaixo, vejam se obtem a mesma interpretação:

A VPN usa PPTP para ENCAPSULAR pacotes IP em uma rede pública, como a Internet. É possível configurar uma solução VPN baseada em protocolo PPTP, L2TP ou SSTP. IPSEC é usado para fornecer CRIPTOGRAFIA, não encapsulamento.

Resumindo as formas de encapsulamento/criptografia em uma VPN:

PPTP --> ENCAPSULAMENTO / MPPE--> CRIPTOGRAFIA

L2TP--> ENCAPSULAMENTO / IPSEC--> CRIPTOGRAFIA

https://technet.microsoft.com/pt-br/library/cc771298(v=ws.10).aspx

A dúvida é:

Pode ter uma VPN, i. e., tunelamento, sem PPTP / L2TP e só com IPSec?

Se sim, a questão é ERRADA pelo fato de dizer: "Os pacotes a serem enviados pelo túnel são encapsulados com o cabeçalho do IPSec". Isso só ocorre no MODO TÚNEL (com IPSec) e não modo transporte (também com IPSec). No 1o. caso, um novo CABEÇALHO IP (no caso, o do IPSec) é adicionado no pacote a ser transmitido (o o cabeçalho IP original vai crifrado junto com o payload). No 2o. caso (modo transporte), o cabeçalho IP original é mantido e o cabeçalho IPSec não é utilizado.

Peguei tmb do Nakamura e Geus (2007).

Uma VPN IPsec tem dois modos de operação, a saber:

MODO DE TRANSPORTE: a mensagem no pacote de dados é criptografada não havendo encapsulamento de cabeçalho mas apenas autenticação.

Questão: "Os pacotes a serem enviados pelo túnel são encapsulados com o cabeçalho do IPSec"?

Resposta: Errado, pois aqui se utiliza o Cabeçalho de Autenticação (AH) provendo a Integridade + autenticidade porém não conferindo a confidencialidade do encapsulamento.

MODE DE TUNELAMENTO: o pacote de dados completo é criptografado havendo neste modo o encapsulamento de cabeçalho.

Questão: "Os pacotes a serem enviados pelo túnel são encapsulados com o cabeçalho do IPSec"?

Resposta: Certo, pois aqui se utiliza o Encapsulating Security Payload (ESP) provendo a confidencialidade + integridade + autenticidade

CONCLUSÃO: Certo e Errado pela lógica dá Errado.

ERRADO!

VPN em modo de transporte = Os pacotes são apenas criptografados e NÃO ENCAPSULADOS.

VPN em modo de tunelamento = Os pacotes são criptografados e encapsulados.

GABARITO ERRADO!

.

.

VPN EM

MODO TÚNEL: CRIPTOGRAFA O PAYLOAD E O CABEÇAHO;

MODO TRANSPORTE: CRIPTOGRAFA APENAS O PAYLOAD.

AMBOS SITUADOS NA CAMADA REDE DO MODELO OSI, E INTERNET DO TCP/IP.

Q298412

O recurso VPN (virtual private network), utilizado para interligar de forma segura dois pontos através de um meio público como a Internet, pode fazer uso de IPSEC, que recorre ao ESP (encapsulating security payload) para manter a confidencialidade dos dados e à AH (authentication header) para garantir a integridade dos dados.

É como nosso colega HTTP Concurseiro explicou, o ...são encapsulados com o cabeçalho do IPSec. Deixa a questão errada por limitar o escopo.

Existem dois modos

Modo transporte: (protege o conteúdo útil do pacote IP) somente a mensagem (payload) é criptografada, não é encapsulado. O roteamento permanece intacto, desde que o cabeçalho do IP não seja modificado e nem cifrado;

Modo túnel (protege o pacote IP completo): o pacote IP é criptografado por inteiro. Deve, assim, encapsular um novo pacote IP para distribuí-lo. O tunelamento é usado para comunicações da rede-a-rede (túneis seguros entre roteadores) ou comunicações de host-a-rede e de host-a-host sobre a internet.

Se é TUNELAMENTO é criptografado o pacote = DADOS E CABEÇALHO.

Gab. E

Acrescentando:

O erro está em dizer "cabeçalho IPsec", pois quem tem cabeçalho é pacote e IPsec não é pacote.

" No modo tunelamento, todo o pacote IP, incluindo o

cabeçalho, é encapsulado no corpo de um novo pacote IP

com um cabeçalho IP completamente novo. "

Andrew S. Tanenbaum , 5ª edição, redes de computadores, página 512

.

.

Segundo Forouzan, a VPN - no modo tunelamento - pega um pacote IP, inclusive o cabeçalho, aplica os métodos de segurança IPSec a todo o pacote e, em seguida, acrescenta um novo cabeçalho IP. Ou seja, os pacotes não são encapsulados juntamente com o cabeçalho IPsec. Este novo cabeçalho será acrescentado posteriormente. Lembrando que este novo cabeçalho possui informações distintas da do cabeçalho original.

.

.

Informação adicional:

A VPN no modo tunelamento protege todo o pacote IP, isto é, todo o pacote é criptografado, incuindo o cabeçalho IP original. Já no modo transporte, a VPN não protege o cabeçalho IP original, realizando a proteção apenas do payload a ser encapsulado na camada de rede.

A respeito de VPN, listas de acessos, criptografia e

mecanismos de autenticação, julgue os próximos

itens.

O TACACS (terminal access controller access-control system) é um protocolo de autenticação remota usado para comunicação com servidores de autenticação. TACACS permite que um cliente remoto, sem necessidade de um servidor de acesso, se comunique com um servidor de autenticação para verificar se o usuário tem acesso à rede.

Terminal Access Controller Access-Control System (TACACS) é um protocolo de autenticação remota usado para comunicação com servidores de autenticação, comumente em redes UNIX. TACACS permite que um servidor de acesso remoto se comunique com um servidor de autenticação para verificar se o usuário tem acesso à rede.

Um cliente coleta o nome de usuário e a senha e então envia uma consulta a um servidor de autenticação TACACS, as vezes chamado de TACACS daemon ou simplesmente TACACSD. Baseado na resposta desta consulta, o acesso ao usuário e liberado ou não.

Outra versão do TACACS lançada em 1990 foi batizada de XTACACS (extended TACACS). Entretanto, estas duas versões vem sendo substituídas pelo TACACS+ e pelo RADIUS em redes mais novas. Apesar do nome, TACACS+ é um protocolo completamente novo e não é compatível com TACACS ou XTACACS.

bons estudos.

Questão extraída daqui: http://pt.wikipedia.org/wiki/TACACS

errado. precisa de um servidor de acesso.

Em segurança lógica, é comum o uso de diversos mecanismos

para controle de tráfego em uma rede, bem como protocolos para

autenticação de usuários e dispositivos de rede. Julgue os itens

seguintes, a respeito da segurança lógica em redes de

computadores.

Uma VPN cria um túnel seguro dentro de um canal inseguro. É utilizada em redes internas a uma corporação e em extranets, mas, na Internet, seu uso é desaconselhado por falta de criptografia forte.

DESACONSELHADO NAO,MAS INSEGURO ,PORTANTO,TORNA A QUESTÃO ERRADA.

Gabarito Errado

A VPN utiliza o IPSEC...

Inicialmente o Protocolo de Segurança de IP (IPsec) foi desenvolvido com intuito de garantir a segurança na camada N do modelo OSI (camada de rede) em uma rede insegura. Mesmo tendo como foco inicial o envio de pacotes IP, ele possibilita ao sistema um gerenciamento dos protocolos de segurança, modos de operação e chaves secretas que são utilizados nos serviços da rede. O objetivo do IPsec é fornecer privacidade para o usuário, integridade dos dados e autenticidade das informações, quando se transferem informações através de redes IP pela internet. O uso do IPsec em conjunto com o L2TP é considerado uma das opções mais indicadas para a criação de conexões de VPN.

"Retroceder Nunca Render-se Jamais !"

Força e Fé !

Fortuna Audaces Sequitur !

GABARITO ERRADO!

.

.

O protocolo IP de segurança, mais conhecido como IPsec, provê segurança na camada de rede. O IPsec protege os datagramas IP entre quaisquer entidades da camada de rede, incluindo hospedeiros e roteadores. Muitas instituições (corporações, órgãos do governo, organizações sem fins lucrativos etc.) usam o IPsec para criar redes virtuais privadas (VPNs) que trabalham em cima da Internet pública.

.

.

Redes de Computadores, Kurose, 6ª edição

ERRADO

VPN (Virtual Private Network – Rede Privada Virtual) é um sistema usado para criar uma rede corporativa (ou seja, pertencente a uma empresa) cujos dados serão transmitidos de forma privada através de uma estrutura de rede pública (adivinha quem? A Internet! Uma VPN é uma rede privada que usa a estrutura física de uma rede pública como a Internet.

O funcionamento de uma VPN se baseia em criptografia.

___________________

As VPNs utilizam o protocolo SSH (secure shell) para, por meio de criptografia, proteger o sigilo e a integridade da informação e para a autenticação da comunicação entre as organizações.

↳ VPN É um tunelamento criptografado, E não necessita de um firewall!

fonte: Comentários qc

a) Correto. O túnel pode ser por criptografia ou por isolamento de tráfego.

b) Errado, encapsula um pacote dentro do outro, independente se são de mesmo protocolo ou não.

Segundo Forouzan:

A VPN - Virtual Private Network - cria uma rede que é privada, mas virtual. A rede é fisicamente pública, embora virtualmente privada. Faz o uso do IPSec no modo túnel para fornecer autenticação, integridade e privacidade.

Letra A

Letra:A.É uma boa definição para VPN.

Apenas o ESP ENCRIPTAos dados, ao contrário do AH que só autentica e fornece garantia de integridade

Gabarito: D.

ESP (Encapsulating Security Payload) - autenticação, integridade e confidencialidade.

AH (Authentication Header) - autenticação e integridade, mas NÃO confidencialidade.

Redes privadas virtuais (Virtual Private Networks – VPNs) são uma extensão de uma rede privada que abrange links encapsulados, criptografados e autenticados em redes compartilhadas ou públicas.

Dentre os protocolos abaixo relacionados, que protocolo de VPN passou a ser suportado pelo Windows Server 2008?

Gabarito C

O protocolo SSTP é uma forma de túnel VPN que permite o transporte de tráfego de PPP por um canal SSL. O uso de SSTP melhora a capacidade das conexões VPN de atravessarem firewalls e servidores proxy.

O procedimento a seguir descreve como habilitar o SSTP ao configurar uma diretiva VPN de acesso remoto.

Para habilitar o SSTP

Na árvore do console de Gerenciamento do Forefront TMG, clique no nó Diretiva de Acesso Remoto (VPN) e, no painel de detalhes, clique na guia Clientes VPN.

No painel de detalhes, clique em Verificar Propriedades da VPN e, na guia Protocolos, clique em Habilitar SSTP.

Clique em Configurar e selecione um ouvinte da Web existente da lista, ou clique em Novo para criar um novo ouvinte da Web.

"Retroceder Nunca Render-se Jamais !"

Força e Fé !

Fortuna Audaces Sequitur !

A respeito de tecnologias ethernet, firewalls, VPNs e técnicas de

redundância RAID, julgue os itens a seguir.

Em uma VPN (virtual private network) que utilize a técnica de tunelamento, os conteúdos dos pacotes que trafegam pela Internet são criptografados, ao passo que, para permitir o roteamento eficiente dos pacotes, os seus endereços de origem e de destino permanecem não criptografados.

As redes virtuais privadas baseiam-se na tecnologia de tunelamento cuja existência é anterior às VPNs. Ele pode ser definido como processo de encapsular um protocolo dentro de outro. O uso do tunelamento nas VPNs incorpora um novo componente a esta técnica: antes de encapsular o pacote que será transportado, este é criptografado de forma a ficar ilegível caso seja interceptado durante o seu transporte. O pacote criptografado e encapsulado viaja através da Internet até alcançar seu destino onde é desencapsulado e decriptografado, retornando ao seu formato original. Uma característica importante é que pacotes de um determinado protocolo podem ser encapsulados em pacotes de protocolos diferentes. Por exemplo, pacotes de protocolo IPX podem ser encapsulados e transportados dentro de pacotes TCP/IP.

O protocolo de tunelamento encapsula o pacote com um cabeçalho adicional que contém informações de roteamento que permitem a travessia dos pacotes ao longo da rede intermediária. Os pacotes encapsulados são roteados entre as extremidades do túnel na rede intermediária. Túnel é a denominação do caminho lógico percorrido pelo pacote ao longo da rede intermediária. Após alcançar o seu destino na rede intermediária, o pacote é desencapsulado e encaminhado ao seu destino final. A rede intermediária por onde o pacote trafegará pode ser qualquer rede pública ou privada.

Fonte: http://www.rnp.br/newsgen/9811/vpn.html

Com relação ao protocolo RADIUS, aos protocolos TCP e IP, ao

sistema operacional Linux, a switches layer 3 e a servidores de

correio eletrônico, julgue os itens que se seguem.

O protocolo RADIUS (remote access dial-in user service) pode ser utilizado para autenticar usuários remotos que estejam acessando uma rede local por meio de um firewall e para prover confidencialidade às informações transmitidas nas sessões estabelecidas nesses acessos.

O RADIUS é um sistema utilizado para prover uma autenticação centralizada em redes dial-up, VPN's (Virtual Private Network) e redes sem fio.

Ele tem um modelo cliente-servidor, onde o cliente é o Network Access Server (NAS). Esse servidor é responsável por obter a informação sobre o cliente e repassá-la para o servidor RADIUS, além de interpretar a resposta, dando ou não acesso ao cliente. O servidor RADIUS é responsável por receber pedidos de conexão, autenticar o usuário e repassar ao NAS as informações necessárias para esse dar acesso ao usuário na rede. Além disso, esse servidor também pode funcionar como um proxy para outros servidores RADIUS.

http://www.gta.ufrj.br/~natalia/autenticacao/radius/index.html

Remote Authentication Dial In User Service (RADIUS) é um protocolo de rede que prove de forma centralizada autenticação, autorização e contabilização(Accounting em inglês) no processo de gerenciar computadores que estarão se conectando e usando um determinado serviço de rede. O protocolo RADIUS foi desenvolvido pela Livingston Enterprises, Inc., em 1991 para acesso a servidores de autenticação e protocolos de contabilização, sendo mais tarde introduzido como padrão do Internet Engineering Task Force (IETF).[1]

Por causa do amplo apoio e da forte presença do protocolo RADIUS, ele é muito usado por ISP's an empresas no gerenciamento de acesso a internet ou intranet, e também é integrado a serviços de e-mail. Algumas dessas redes podem incorporar o protocolo em suas implementações. Como por exemplo modens, DSL, ponto de acesso wireless, VPN's, servidores WEB e etc. [2]

RADIUS é um protocolo do tipo cliente/servidor que roda como um protocolo da camada de aplicação, usa como apoio o protocolo de transferência UDP. Tanto Servidores de Acesso Remoto(RAS), como servidores de Redes Virtuais Privadas(VPNs) e Servidores de Acesso a Rede(NAS), e todos os gateways que controlam o acesso a rede possuem um componente cliente do protocolo RADIUS que se comunica com o servidor RADIUS. Este servidor normalmente é um processo de background rodando no UNIX ou Microsoft Windows server.[3]

O servidor RADIUS possui três funções básicas:

Dentro de uma VPN pacotes são enviados pela Internet entre locais distintos de empresas diferentes que usam espaços de endereçamento idênticos, cada uma possuindo hosts com os mesmos endereços. Assim, pode ocorrer confusão e erro de entrega dos pacotes. Nessa circunstância, uma resposta à pergunta: “como os roteadores da Internet sabem qual é o destinatário desejado real dos pacotes?” está no uso de

Considere:

I. Virtual Leased Line - VLL.

II. Virtual Private Routed Network - VPRN.

III. Virtual Private Dial Network - VPDN.

IV. Virtual Private Lan Segment - VPLS.

V. Virtual Leased Dial Network - VLDN.

VPNs podem ser baseadas em conexões gateway- gateway e usuário-gateway e quanto aos tipos básicos elas podem ser o que consta APENAS em

Só atualizando o link de onde a FCC tirou a questão:

http://www.cic.unb.br/~rezende/trabs/vpn.pdf (pág: 3)

Boa fonte de estudo sobre VPN: http://www.gta.ufrj.br/grad/13_1/vpn_ipsec/index.html

São os principais protocolos utilizados na VPN:

Segundo Nakamura(2010,p.350),"O tunelamento constitui um dos pilares das redes privadas virtuais e pode ser realizado nas camadas 2 e 3, pois as duas possuem suas vantagens e desvantagens. Alguns dos protocolos propostos para a Camada 2 são: PPTP, L2F, L2TP,VTP e MPLS. O Mobile IP e IPSec são alguns protocolos utilizados na Camada 3."

Bibliografia:

SEGURANÇA DE REDES EM AMBIENTES COOPERATIVOS-NAKAMURA-2010

Primeiramente, o protocolo PPTP utiliza o PPP para estabelecer a conexão entre o cliente PPTP e o servidor de acesso à rede (NAS – Network Access Server ou ISP- Internet Service Provider). Os quadros encapsulados pelo cabeçalho PPP ganham um cabeçalho GRE (Generic Routing Encapsulation, que será explicado posteriormente) para o transporte dos dados. Após, ocorre a criação de uma conexão de controle entre o cliente PPTP e o servidor PPTP, através da utilização do protocolo TCP (Transmission Control Protocol), por essa conexão são estabelecidos os parâmetros de configuração da conexão entre os extremos do túnel. Dessa forma, é criado o túnel PPTP, possibilitando a criação de uma VPN.

https://www.gta.ufrj.br/grad/08_1/vpn/tiposenlace.html

A técnica de RPC (Remote Procedure Call) corresponde a:

RPC (Remote Procedure Call – Chamada de Procedimentos Remoto) – Executa procedimentos em uma máquina remota como se estivessem na máquina local. Não trata da reserva de recursos e não garante qualidade de serviço (QoS) para serviços de tempo real. (usado geralmente em sistemas distribuídos). O trabalho fundamental foi permitir que os programas chamassem procedimentos localizados em hosts remotos.

Vamos aos comentários.

A ideia por trás da RPC é tornar uma chamada de procedimento remoto o mais semelhante possível de uma chamada local.

Fonte: Tanenbaum e Wetherall (2011) pg. 341.

#SóNinja

#CursoAdonai

Atualmente, muitas instituições utilizam uma rede VPN (Virtual Private Network) para a comunicação interdepartamental.

Os datagramas IP que transitam através de uma rede VPN são

No que se refere a tecnologias de redes locais e de longas

distâncias, julgue os itens seguintes.

Na interconexão de duas filiais de uma mesma empresa, realizada a partir do recurso de VPN (virtual private network), é imprescindível a contratação de enlaces privados dedicados.

Mais sobre VPN's:

http://www.rnp.br/newsgen/9811/vpn.html

ERRADO,pois a VPN visa justamente reduzir custos de caros enlaces dedicados.

Segundo Nakamura(2010,p.333),"A proposta da VPN, de substituir as conexões dedicadas caras e as estruturas de acesso remoto pela rede pública, trouxe uma série de implicações, principalmente quanto à segurança da informação,que passa a correr riscos com relação ao sigilo e à sua integridade."

**Portanto, segue a correção da questão:

'Na interconexão de duas filiais de uma mesma empresa, realizada a partir do recurso de VPN (virtual private network), é PRESCINDÍVEL/DESNECESSÁRIO/DISPENSÁVEL a contratação de enlaces privados dedicados.'

Bibliografia:

SEGURANÇA DE REDES EM AMBIENTES COOPERATIVOS-NAKAMURA-2010.

Questão mal elaborada, já marco errada.

Privados não! Utilização da internet (público).

Imprescindível = necessário > VPN é hibrido = público e privado.

VPN é uma Rede PRIVADA construída sobre uma infraestrutura de uma rede PÚBLICA (internet). Usa a tecnologia de TUNELAMENTO e CRIPTOGRAFIA afim de garantir a CONFIDENCIALIDADE, INTEGRIDADE e AUTENTICIDADE. Tem um BAIXO CUSTO por não precisar de links dedicados de longa distância.

kkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkkk

No que se refere à segurança da informação, bem como às técnicas,

às tecnologias e aos conceitos a ela relacionados, julgue os

próximos itens.

Em uma VPN do tipo site-to-site, a criptografia assimétrica envolve uma chave única para o processo de cifrar e decifrar os dados da conexão.

GAB E

Simétrica - 1 chave

assimétrica - 2 chaves.

AssIMÉTRICA = 2 CHAVES

02 chaves

Simétrica - 1 chave

assimétrica - 2 chaves

Símetrica: 1 chave

Assimetrica 2 Chaves (PUBLICA p/ cifrar e PRIVADA p/ decrifrar)

Criptografia Simétrica: Mesma chave codifica e descodifica;

Criptografia Assimétrica: Chave Pública para codificar e chave privada para descodificar.

"...a criptografia assimétrica envolve uma chave única para o processo de cifrar e decifrar os dados da conexão."

ASSIMÉTRICA: 2 CHAVES

SIMÉTRICA : 1 CHAVE

No contexto de redes virtuais privadas (VPN), analise as afirmativas abaixo.

l. O protocolo IP de segurança, mais conhecido como IPsec é utilizado para criar redes virtuais privadas (VPNs),

II. Antes de um datagrama IPV4 ser encaminhado à Internet ele deve ser convertido a um datagrama IPsec.

Ill. Antes de enviar datagramas IPsec da entidade remetente à entidade destinatárias, essas entidades criam uma conexão lógica da camada de aplicação, denominada associação de segurança (AS).

Assinale a alternativa que indica todas e somente as alternativas corretas.

A transferência de informações através de redes públicas de comunicação de dados é uma atividade comum nas empresas. Para garantir segurança nessa atividade, pode-se fazer uso de VPN (Virtual Private Network).

O protocolo de VPN que usa o IKE (Internet Key Exchange), o ESP (Encapsulating Security Payload) e o AH (Authentication Header) é o

O IPsec é um protocolo que tem como objetivo

garantir a confidencialidade, integridade ou

autenticidade das informações transmitidas

utilizando-se o IP. Esse objetivo é realizado

mediante a utilização combinada dos diversos

protocolos que o compõem, como o IKE (Internet

Key Exchange), o ESP (Encapsulating Security

Payload) e o AH (Authenticaton Header).

Determinada empresa, que possui matriz e mais três filiais em diferentes cidades dentro do território brasileiro, tem necessidade de disponibilizar serviços de TI para que os usuários acessem suas estações de trabalho mediante o uso de navegadores. Esses serviços devem fornecer dados de forma íntegra e confiável, no intuito de interligar as filiais com recursos para troca de informações criptografadas, utilizando meios públicos como a Internet para o tráfego dessa informação.

Considerando essa situação, é correto afirmar que a empresa deve

Como ele fala que os funcionários irão utilizar via navegador, não seria mais recomendável o uso de VPN com SSL ao invés de IPSEC?

VPN --> Protocolo (IPSEC) divididos em dois:

AH (Authentication Header) • Oferece serviço de autenticação para o pacote.

ESP (Encapsulating Security Payload) • Oferece criptografia + autenticação.

Perseverança!

Complementando as respostas dos colegas..

Protocolo de Segurança IP (IP Security Protocol, mais conhecido pela sua sigla, IPsec) é uma extensão do protocolo IP que visa a ser o método padrão para o fornecimento de privacidade do usuário (aumentando a confiabilidade das informações fornecidas pelo usuário para uma localidade da internet, como bancos)

Julgue o item que se segue , relativo a endereçamento e protocolos da pilha TCP/IP.

O Ipsec utiliza a criptografia DES ou 3DES, não a AES.

@João Segala: acho que o erro não é isso, pois segundo a Wikiédia "Atualmente, o HMAC-SHA-1 e o AES-CBC de 128 bits são os algoritmos

padrões para garantia de autenticidade, integridade e confidencialidade

no IPsec, em substituição ao MD5 e ao DES.".

Acredito que o erro seja em afirmar que o RIP usa o IPSec como base de comunicação.

Dependendo da RFC o a qual se referencia o edital, o IPSEC pode ter seu padrão como AES e SHA-1. Cuidado com isso!!!!!!! O erro foi dizer que o RIP usa como base de comunicação o IPSEC.

RIP usa o UDP como base de comunicação.

IPSec usa MD5 e SHA-1 (para autenticação e criptografia) e DES (somente para criptografia)

Quem utiliza o IP - OSPF

· OSPF

- Estrutura Hierarquicamente AS’s.

- Interior Gateway.

- Atualmente o mais popular.

- Roteamento do tipo Link-State – Verifica qualidade do Enlace – Elege o melhor caminho o mais rápido.

- Evia avisos sobre estado de conexão – mesma ares Hierárquica.

- Utilizado para diminuir a complexidade e minimizar a conexão

- Permite Autenticação das mensagens trocas entre vizinhos.

-- > Entre outras características do protocolo OSPF, pode-se listar: suporte à hierarquia dentro de um mesmo domínio de roteamento; uso de autenticação nas mensagens; permissão para o uso de múltiplos caminhos de mesmo custo; suporte integrado a tráfego unicast e multicast; permissão para o uso de diferentes métricas para tipos de serviço (TOS) diferentes.

No que concerne a VPN (Virtual Private Network), julgue os itens subsequentes.

Em um filtro de pacotes que atue como firewall em uma rede por onde se verifique tráfego VPN IPSEC (Internet Protocol Security), é necessário liberar a porta 500 e o protocolo UDP (User Datagram Protocol) para o funcionamento da VPN.

Quando há um firewall ou um gateway no caminho de dados, encaminhamento de IP deve ser habilitado no firewall para os seguintes protocolos IP e portas UDP:

·

Identificação de protocolo IP 50:

Para filtros de entrada e de saída. Deve ser definido para permitir o

tráfego do protocolo de segurança de encapsulamento (ESP) ser encaminhado.

·

Identificação do protocolo IP 51:

Para filtros de entrada e de saída. Deve ser definido para permitir o

tráfego AH (Authentication Header) ser encaminhado.

·

Porta UDP 500:

Para filtros de entrada e de saída. Deve ser definido para permitir o

tráfego ISAKMP sejam encaminhados.

Em um filtro de pacotes que atue como firewall em uma rede por onde se verifique tráfego VPN IPSEC (Internet Protocol Security), é necessário liberar a porta 500 do protocolo UDP (User Datagram Protocol) para o funcionamento da VPN, e também, os protocolos 50 (ESP) e 51(AH).

"a porta 500 e o protocolo UDP.." ficou bem estranho!

Questão estranha e mal redigida. j

Véi........quantas portas existem?.....

jamais decorarei todas.....

Em fim vida que segue....

Gaba: CERTO

portas:

50 = ESP

51 = AH

500 = UDP

No que concerne a VPN (Virtual Private Network), julgue os itens subsequentes.

O uso do protocolo AH (Authentication Header) no IPSEC (Internet Protocol Security) de uma VPN tem a função de garantir a confidencialidade dos dados trafegados.

Alternativa ERRADA, pois é no cabeçalho ESP que consegue a confidencialidade. Segue a teoria:

O IPSec é baseado na adição de cabeçalhos adicionais que podem ser de dois tipos. O primeiro deles é o AH (Authentication Header), enquanto o segundo é o ESP (Encapsulation Security Payload).

O cabeçalho AH é capaz de prover autenticação e checagem de integridade dos dados por meio do campo HMAC (Hashed Message Authentication Code). Esse campo contém um hash da mensagem criptografada com a chave estabelecida na criação da conexão. Nesse modo de operação, o IPSec não é capaz de oferecer confidencialidade, já que os dados em si não são criptografados.

No cabeçalho ESP os dados são cifrados garantindo-se também a confidencialidade na comunicação. A integridade e a autenticação dos dados são obtidos com o campo HMAC, que também está presente no cabeçalho ESP. Com o ESP é possível operar de duas formas que são conhecidas como modo transporte e modo túnel. No modo transporte, o cabeçalho original do pacote IP não é criptografado, e é utilizado para roteá-lo ao longo do caminho, o IPsec cuida somente da proteção ou autenticação somente da área de dados do pacote IP. Já no modo túnel, o pacote IP inteiro é criptografado e inserido dentro de um novo pacote IP juntamente com o cabeçalho ESP, ou seja, é encapsulado. O modo túnel é utilizado, por exemplo, para implementar VPNs seguras usando IPSec.

ERRADO.

Segundo Kurose(2010,p.527),"O protocolo AH provê autenticação da fonte e integridade dos dados MAS não provê sigilo. O protocolo ESP provê autenticação da fonte,integridade dos dados E sigilo."

Bibliografia:

KUROSE, J. F.; ROSS, K. W. Redes de Computadores e a Internet: Uma Abordagem Top-Down. 5. ed. São Paulo: Pearson, 2010.

O Protocolo IPSec implementa uma forma de tunelamento na camada da rede (IP) e é parte das especificações da pilha de protocolos IPV6. Ele fornece autenticação em nível da rede, a verificação da integridade de dados e transmissão com criptografia e chaves fortes de 128 bits. Implementa um alto grau de segurança na transmissão das informações.

O protocolo IPSec dificulta de maneira permanente uma eventual tentativa de ataque vindo por parte do “hacker”, tornando muito dificil fazer um grampo em linhas de comunicação e obter qualquer informação útil do trafego da rede.

Elementos do IPSec:

O IPSec utiliza os seguintes elementos principais para proteger a comunicação via rede:

Cabeçalho de autenticação (AH) –

efetua uma autenticação e verificação da integridade dos dados. O processo de autenticação impede a recepção em estações sem autorização, evita eventuais tentativas de falsificação ou alteração de informações ao longo da rota. Não

permite a criptografia dos dados, portante é útil principalmente quando a verificação da integridade é necessária, mas não o sigilo.

Carga de empacotamento (ESP) – é uma forma de transporte segura e tempo finalidade evitar a interceptação, a leitura dos dados por terceiros, ou uma eventual cópia dos dados. Além disso, ele também fornece verificação de integridade.

Fonte: https://www.gta.ufrj.br/grad/04_1/vpn/Script/RDIIPSec.html

Confidencialidade não. Autenticidade.

GABARITO E

PROTOCOLO IPSec

>> Faz o encapsulamento do quadro normal com o cabeçalho IP da rede local e adiciona o cabeçalho IP da Internet atribuída ao Roteador.

>> Cabeçalho AH, que é o cabeçalho de autenticação

>> Cabeçalho ESP, que é o cabeçalho que provê integridade, autenticidade e criptografia à área de dados do pacote.

VPN --> Protocolo (IPSEC) divididos em dois:

AH (Authentication Header) • Oferece serviço de autenticação para o pacote.

ESP (Encapsulating Security Payload) • Oferece criptografia + autenticação.

Perseverança!

GABARITO ERRADO

O protocolo AH garante a autenticação e a integridade dos dados.

GABARITO ERRADO!

.

.

O protocolo AH provê autenticação da origem e integridade dos dados, mas não provê sigilo. O protocolo ESP provê autenticação da origem, integridade dos dados e sigilo.

Kurose, 6ª edição

IPSec

Extensão do protocolo IP, opera na camada de REDE e é obrigatório no IPv6 e facultativo no IPv4. Acrescenta segurança ao IP, o que permite a criação de VPN.

Elementos para proteção:

AH - usado para autenticação.

ESP - usado para confidencialidade (via criptografia)

ERRADO

O Encapsulating Security Payload (ESP) provê autenticação, confidencialidade dos dados e integridade da mensagem. O cabeçalho de autenticação (AH) provê a autenticação e integridade dos dados, mas não a confidencialidade.

ESP (C I A)

C onfiabilidade

I ntegridade

A utentiçação

AH (I A)

I ntegridade

A utenticação

O IPSec define dois protocolos: o protocolo AH (cabeçalho de autenticação) e o protocolo ESP (payload de segurança de encapsulamento). Estes protocolos servem para oferecer autenticação e/ou criptografia para pacotes no nível IP.

(1) O protocolo AH fornece autenticação de fonte e integridade de dados, mas não privacidade.

(2) O ESP oferece autenticação de fontes, privacidade (confidencialidade) e integridade de dados.

Logo, questão errada pois privacidade é competência do ESP.

(Forouzan)

AH - autenticidade e integridade.

ESP - confidencialidade, integridade e autenticidade.

ERRADO

IPSEC

ESP - CIA

AH - IA

A respeito da migração de máquinas virtuais em tempo real sem interrupção do funcionamento (vMotion) no ambiente do VMware vSphere 4, considere as seguintes afirmações:

I - O VMotion mantém o controle das transações contínuas de memória em um bitmap.

II - O VMotion notifica o roteador da rede, para garantir o reconhecimento da nova localização física do endereço MAC virtual, quando a máquina de destino é ativada.

III - O Virtual Machine File System (VMFS) em cluster permite que várias instalações do ESX Server alternem o acesso aos mesmos arquivos em uma máquina virtual, segundo uma fila first in/first out.

Está correto APENAS o que se afirma em

Retirado do proprio site do VMWARE:

http://www.vmware.com/files/br/pdf/products/07Q3_VM_VMOTION_DS_BR_A4.pdf

Em negrito seguem os trechos referentes às alternativas:

Como funciona o VMotion?

A migração em tempo real de uma máquina virtual de um servidor físico para outro com o VMotion é possibilitada por três tecnologias subjacentes.

Primeiro, todo o estado de uma máquina virtual é encapsulado por um conjunto de arquivos armazenados em uma storage compartilhada como Fibre Channel, SAN (Storage Area Network, rede de armazenamento de dados) iSCSI ou NAS (Network Attached Storage, armazenamento conectado à rede). O VMware Virtual Machine File System (VMFS) em cluster permite que várias instalações do ESX Server acessem simultaneamente os mesmos arquivos em uma máquina virtual.

Segundo, a memória ativa e o estado preciso de execução da máquina virtual são transferidos rapidamente por uma rede de alta velocidade, permitindo que a máquina virtual transfira instantaneamente sua execução do ESX Server de origem para o ESX Server de destino. O VMotion torna o período de transferência imperceptível para os usuários, mantendo o controle das transações contínuas de memória em um bitmap. Quando toda a memória e o estado do sistema tiverem sido copiados para o ESX Server de destino, o VMotion suspende a máquina virtual de origem, copia o bitmap para o ESX Server de destino e reinicia a máquina virtual no ESX Server de destino. Todo esse processo leva menos de dois segundos em uma rede Gigabit Ethernet.

Terceiro, as redes em uso pela máquina virtual também são virtualizadas pelo ESX Server subjacente, garantindo que mesmo após a migração, a identidade e as conexões de rede da máquina virtual sejam preservadas. O VMotion gerencia o endereço MAC virtual como parte do processo. Quando a máquina de destino é ativada, o VMotion notifica o roteador da rede, para garantir o reconhecimento da nova localização física do endereço MAC virtual. Uma vez que a migração de uma máquina virtual com o VMotion preserva o estado preciso de execução, a identidade e as conexões ativas de rede, o resultado é tempo de inatividade zero e nenhuma interrupção para os usuários.

Outra fonte: https://www.vmware.com/br/products/vsphere/features/vmotion

III - a primeira parte da questão está correta, o problema é a afirmativa do uso de first/in first/out

Nao entendi o item II

O MAC da VM nao muda durante um VMotion... Está muito estranha essa afirmação...

Se ele estivesse se referindo a um VSwitch ainda tinha lógica, mas roteador físico... Muito estranho.. Alguém comenta??

Qual das técnicas listadas permite implantar uma VPN na camada de rede (VPN de nível 3)?

Complemento

Segundo Nakamura(2010,p.350),"O tunelamento constitui um dos pilares das redes privadas virtuais e pode ser realizado nas camadas 2 e 3, pois as duas possuem suas vantagens e desvantagens. Alguns dos protocolos propostos para a Camada 2 são: PPTP, L2F, L2TP,VTP e MPLS. O Mobile IP e IPSec são alguns protocolos utilizados na Camada 3."

Bibliografia:

SEGURANÇA DE REDES EM AMBIENTES COOPERATIVOS-2010-NAKAMURA

Protocolos VPN:

Na camada APLICAÇÃO: SSH e SHTTP

Entre as camadas de APLICAÇÃO e TRANSPORTE: SSL e TLS

Na camada INTER-REDE: IPSec

Entre as camadas INTER-REDE e ENLACE: MPLS

Na camada de ENLACE: PPTP, VTP, L2TP, L2F

Acerca de VPNs, software maliciosos e detecção de intrusão, julgue

os próximos itens

Uma VPN só pode ser estabelecida entre redes de computadores. Ela se forma quando duas redes distintas se interligam por meio de equipamentos específicos, que se conectam por meio de links dedicados. Como resultado dessa conexão, é estabelecido um túnel que interliga as duas redes.

ERRADO. Não necessariamente só por link dedicado. "O link dedicado é um serviço oferecido por operadoras de telefonia, data centers e provedores. A principal diferença entre ele e a internet banda larga comum é na velocidade de conexão: a do link dedicado é muito maior do que as velocidades oferecidas pelos planos de internet banda larga."

Então, ao que parece, a questão fala sobre a condição de velocidade de conexão de link dedicado como única condição para que uma VPN seja possível.

ERREADO. Não é por link dedicado.

QUESTÃO

Uma VPN só (este SÓ se refere apenas que a VPN só pode ocorrer sobre redes de cmputadores, nada tem a ver com os equipamentos e links dedicados)pode ser estabelecida entre redes de computadores. Ela se forma quando duas redes distintas se interligam por meio de equipamentos específicos, que se conectam por meio de links dedicados. Como resultado dessa conexão, é estabelecido um túnel que interliga as duas redes.

OBS: eu discordo do gabarito e dos três comentarios existentes, a questão não frizou que a VPN é realizada apenas por meio de link dedicado mas sim que é possivel realizar por meio de links dedicados e tambem por equipamentos especificos. existe outro meio? claro. mas essas são algumas das formas de estabelecer uma VPN.

link dedicado matou um pouco da questão

ainda tem mais erros

link dedicado matou um pouco da questão

ainda tem mais erros

VPN - NÃO PRECISA SER LINKS DEDICADOS

E vamos nos dedicando. Kkk #prfbrasil

Direto ao ponto!

erro = vermelho

correto = azul

Uma VPN só (Não necessariamente) pode ser estabelecida entre redes de computadores. Ela se forma quando duas redes distintas (Pode na mesma rede desde que = em espaços separados) se interligam por meio de equipamentos específicos, que se conectam por meio de links dedicados. Como resultado dessa conexão, é estabelecido um túnel que interliga as duas redes.

Prof. Rani - Projeto 70 pts.

GABARITO: ERRADO

Olá, estou corrigindo redações para concurso, para mais informações envie email para fuvio10@outlook.com ou chame aqui! Experiência comprovada, por meio de provas corrigidas por bancas.

GAB.: ERRADO