Opção CORRETA, letra "A".

Mas o que e esse tal de RAID???

RAID, sigla de Redundant Arrayof Independent Disks (Conjunto Redundante deDiscos Independentes), é um mecanismo criado com o objetivo de melhorar odesempenho e segurança dos discos rígidos existentes em um PC qualquer, atravésdo uso de HDs extras. Existem vários mecanismos de RAID distintos, dos quais sedestacam o RAID 0 até o RAID 6, além dos RAID 10 e RAID 01. Cada um delesé destinado para um problema em específico, portanto, possuindo características próprias.

A divisão de dados consiste em usar um disco extra em paralelo para armazená-los, dividindo a informação através dos dois HDs disponíveis. Sua vantagem está no fato de ser possível ler e gravar o dobro de informações ao mesmo tempo, assim diminuindo o tempo de operação quase pela metade. Tal esquema é a base do RAID 0.

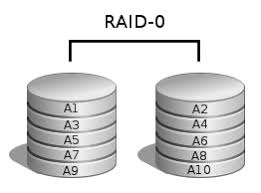

RAID 0 e a divisão de dados

Para entender melhor, suponha que o seu computador tenha um único disco rígido e você deseja que o dobro de dados seja transmitido ao mesmo tempo. No RAID 0, um novo disco é utilizado em paralelo com o já existente, dividindo o conteúdo entre os dois HDS. Suponha que uma palavra seja formada pelos caracteres A1A2...A7A8. Neste mecanismo, nós mandaríamos os caracteres com final ímpar, para o disco 0 e com o final par para o disco 1. O resultado pode ser conferido na ilustração ao lado. Assim, tanto na leitura e na escrita em uma posição qualquer, ela será acessada em ambos os discos ao mesmo tempo. Isso faz com que dois dados sejam lidos ou escritos no mesmo momento, dobrando a taxa de leitura ou gravação. Logo, se a taxa de transferência era de 100 MB/s, ela passaria a trabalhar como 200 MB/s. As principais desvantagens deste método são o custo adicional do HD extra e o fato de que um erro em um disco compromete toda a informação armazenada.

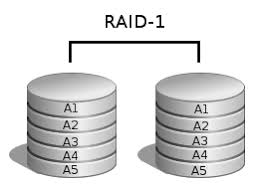

Por outro caminho a replicação, como seu próprio nome indica, faz com que dois ou mais discospossuam exatamente o mesmo conteúdo, tornando um cópia idêntica do outro.Assim, sempre haverá um backup pronto para ser utilizado. Consequentemente énecessário também duplicar o hardware utilizado. Tal esquema é a base do RAID 1.

Para entender melhor, suponha que por algum motivo um computador apresenteperdas de dados em seu disco rígido. Com o RAID 1, um segundo disco seria usadoparalelamente ao primeiro, funcionando como cópia idêntica. Em uma escrita, osdados necessitam ser modificados nos dois discos ao mesmo tempo. Por exemplo, apalavra A1A2A3A4 ficaria armazenada do mesmo modo em ambos HDs. Assim a taxa detransferência de dados continuaria a mesma, mas o espaço utilizado seria odobro do real, pois um disco rígido de 250 MB exigiria outra cópia idêntica de250 MB.

No entanto, duplicar um disco inteiro como backup pode não ser uma ótima opção,principalmente se a sua máquina utiliza vários Hds ao mesmo tempo. Tudo dependecada caso e necessidade. Por isso, os mecanismos de RAID 3 até o RAID 6(que trabalham com paridade) efetuam cálculos de paridade de uma mesmaposição em todos os discos e armazenam o resultado em um novo disco. Dependendodo RAID utilizado, o esquema de paridade varia um pouco, mas o princípio continuao mesmo. Em seguida, um novo cálculo de paridade é efetuado. Caso os resultadosobtidos sejam distintos, significa que algum bit está incorreto. A figuraabaixo exemplifica o esquema, reapresentando o RAID 4.

Como é possível perceber, os discos 0, 1 e 2 são os que efetivamenteguardam os dados, enquanto que o disco 3 guarda a paridade. Deste modo, para 3HDs, precisamos