-

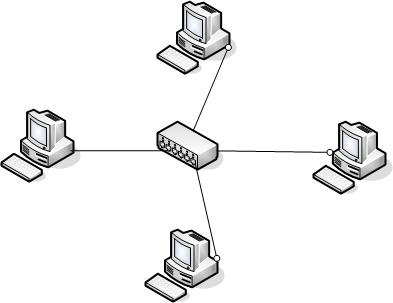

Em uma rede, o Hub funciona como a peça central, que recebe os sinais transmitidos pelas estações e os retransmite para todas as demais. Todas as placas são ligadas ao hub ou switch, que serve como uma central, de onde os sinais de um micro são retransmitidos para os demais. Todas as placas de rede são ligadas ao hub ou switch, e é possível ligar vários hubs ou switchs entre si (até um máximo de 7), formando redes maiores. O número de portas do hub determina o número de estações que podem ser conectadas a ele. Caso você precise de mais portas, existe a possibilidade de interligar dois Hubs através das portas "up-link", ou mesmo usar um switch (ou roteador) para interligar vários Hubs.

Para saber um pouco mais:

A diferença entre usar um switch e um roteador é que ao utilizar um switch todos os micros continuarão fazendo parte da mesma rede, enquanto as utilizar um roteador teremos duas redes conectadas. Para entender o conceito, imagine que a Internet é um conjunto de várias redes distintas, interligadas por roteadores. A diferença entre um hub é um switch é que o hub apenas retransmite tudo o que recebe para todos os micros conectados a ele, é um tagarela. Isso faz com que apenas um micro consiga transmitir dados de cada vez e que todas as placas precisem operar na mesma velocidade (sempre nivelada por baixo, caso você coloque um micro com uma placa de 10 megabits na rede, a rede toda passará a trabalhar a 10 megabits). Os switchs, por sua vez, são aparelhos mais inteligentes. Eles fecham canais exclusivos de comunicação entre o micro que está enviando dados e o que está recebendo, permitindo que vários pares de micros troquem dados entre si ao mesmo tempo. Isso melhora bastante a velocidade em redes congestionadas, com muitos micros.

fonte: http://www.guiadohardware.net/termos/hub. Acesso em 29 dez. 2010.

-

ERRADO:

A primeira frase está correta, gera uma topologia em estrela. Aí, na sequência, é forçar demais a inteligência do HUB. Infelizmente o hub trabalha em uma camada que não entende o direcionamento dos pacotes de dados (CAMADA 1-FÍSICA). Esta camada só transmite pulsos elétricos, sem se preocupar como rotas ou direcionamento, quem faz bem esse serviço é o ROTEADO (CAMADA 3-REDE) .

-

Hub (do Inglês, "transmitir") ou Radiodifusão é o processo pelo qual se transmite ou difunde determinada informação, tendo como principal característica que a mesma informação está sendo enviada para muitos receptores ao mesmo tempo. Este termo é utilizado em rádio, telecomunicações e em informática.

Uma de suas aplicações é no controle de tráfego de dados de várias redes, quando uma máquina (computador) ligada à rede envia informações para o hub, e se o mesmo estiver ocupado transmitindo outras informações, o pacote de dados é retornado a máquina requisitante com um pedido de espera, até que ele termine a operação. Esta mesma informação é enviada a todas as máquinas interligadas a este hub e aceita somente por um computador pré-endereçado, os demais ecos retornam ao hub, e à máquina geradora do pedido (caracterizando redundância).

-

O roteador (ou router) que tem a capacidade de escolher a melhor rota que um determinado pacote de dados deve seguir para chegar em seu destino. É como se a rede fosse uma cidade grande e o roteador escolhesse os caminhos mais curtos e menos congestionados. Daí o nome de roteador.

-

Item ERRADO

Um hub é um equipamento que permite a integração de uma ou mais máquinas em uma rede de computadores, além de integrar redes entre si,(correto) com a característica principal de escolher qual é a principal rota que um pacote de dados deve percorrer para chegar ao destinatário da rede.(errado) - > característica principal dos roteadores.

Concentre-se em conhecer, não em acreditar.

Albert Eintein

-

A primeira parte da questão está correta. A segunda; errada, pois o hub não consegue ler as mensagens que passam por ele (o hub ethernet, na verdade, é apenas um “barramento” para ligar todos os micros), portanto, ele não sabe quem é o destinatário das mensagens. Assimilem que ele é analfabeto (não consegue ler as mensagens, portanto não consegue identificar o destinatário dela, logo, manda para todo mundo,

-

RESPOSTA: ERRADA.

SISTEMATIZANDO: HUB É:

- EQUIPAMENTO CONCENTRADOR DE CONEXÕES(GUARDE ISSO) QUE PERMITE A LIGAÇÃO FÍSICA DE CABOS PROVENIENTES DE VÁRIOS MICROS.

- RECEBE SINAIS ELÉTRICOS DE UM COMPUTADOR E OS TRANSMITE A TODAS AS PORTAS POR DIFUSÃO(OS SINAIS SERÃO ENVIADOS A TODAS AS DEMAIS MÁQUINAS - BROADCAST). ADEQUADO PARA REDES PEQUENAS OU DOMÉSTICAS.

- É UM EQUIPAMENTO DA CAMADA 1 (CAMADA FÍSICA) DO MODELO OSI.

FONTE: INFORMÁTICA FCC, PATRÍCIA QUINTÃO, ED. MÉTODO

-

Errado.

O HUB é um concentrador de conexões, semelhantemente ao termo utilizado em aeroportos. Quem permite a escolha da melhor rota é o roteador.

-

O erro na questão é quando se afirma que o HUB tem a principal caracteristica de escolher a rota que um pacote de dados deve percorrer...

O HUB é, sim, um equipamento utilizado para conexão de equipamentos que compõem uma rede de computadores, mas quem escolhe a principal rota que um pacote de dados deve percorrer é o ROTEADOR. É o roteador que encaminha os pacotes de dados entre ORIGEM E DESTINO, evitando, assim, a desorganização das informações e otimizando a circulação na rede.

-

No Hub há broadcast (envio de msn para todos os host) para todas as portas não permitindo maior independência no gerenciamento de pacotes entre os host!

abs.

-

Além do que já disseram acima, o HUB é responsável por interligar partes de uma MESMA rede. Redes difrentes são interligadas por meio de um roteador...

-

Um hub é um equipamento que permite a integração de uma ou mais máquinas em uma rede de computadores, além de integrar redes entre si, com a característica principal de escolher qual é a principal rota que um pacote de dados deve percorrer para chegar ao destinatário da rede.

A segunda parte da assertiva não condiz com o conceito de hub pois este é um componente passivo que distrubui asinformações que chegam às suas conecções aos demais hosts ditribuidos pela rede chamadas de broadcasts.

O controle de fluxo descrito acima traduz a funcionalidade de um ROUTER(roteador) que é um equipamento mais inteligente que o hub e o switch, pois além de poder desempenhar a mesma função destes, também tem a capacidade de escolher a melhor rota que um determinado pacote de dados deve seguir para se chegar à um destino. Na internet estes dispositivos trocam constantemente mensagens entre si , tabelas de rotemento e informações sobre distâncias , permitindo a escolha do melhor caminho entre a origem e o destino da conexão.

É um equipamento da camada 3 (camada de rede) do modelo OSI.

-

Um hub é um equipamento que permite a integração de uma ou mais máquinas em uma rede de computadores, além de integrar redes entre si (correto), com a característica principal de escolher qual é a principal rota que um pacote de dados deve percorrer para chegar ao destinatário da rede.

Cara, pra fazer questão cespe tem quer ler até a vírgula e respirar fundo, para só então prosseguir! Como nessa questão em que estava indo muito bem, até que no final jogou uma característica de "Switch" que fu nciona como um Hub e ainda direciona os pacotes na rede.

Abraços!

-

Hub wiriless

-

ERRADA.

Quem escolhe a principal rota é o ROTEADOR "que é o equipamento usado para ligar redes diferentes. Conhece o MAP e IP - analisa o destino dos pacotes e DECIDE QUAL O MELHOR CAMINHO a ser seguido.

Enquanto o HUB é "um concentrador ou repetidor multiportas que NAO consegue IDENTIFICAR O DESTINATÁRIO DE UM PACOTE, pois não consegue ler os endereços MAC ou IP.

FONTE: Apostila VESTCON - INFORMÁTICA - AUTOR: Marcelo Andrade.

-

Hub - Topologia fisica de estrela o logica de barra - essa transmissão por difusao(broadcast) recebe a mensagem e distribui para todas as outras maquinas.

switch - topologia de rede fisica e logica de estrela - permite que diferentes pares possam conversar simultaneamente na rede sem colisões.

-

Para Facilitar o Entendimento de forma Didática.

Segundo o Professor Leo Matos:

HUB

"O hub é um equipamento burro ! porque ele nao consegue ler as informaçoes que estao em um quadro (pacote) enviado ao destinatario, assim nao reconhece para onde deve enviar estes dados. Simplesmente recebe e repete os dados para todas as suas portas, efetuando um processo que chamamos de "Broadcast"ou "Difusao". Se um computador A envia um sinal ao computador B, este sinal sera enviado para todos os computadores desta rede, onde as placas de rede se encarregarao de analisar o quadro recebido e visualisar se o endereço MAC de destino é realmente da sua maquina, para saber se fica com o sinal ou se o descarta".

Desvantagens do Hub: Umas das desvantagens em utilizar hub em redes é que a rede fica bastante lenta quando varios computadores começam a enviar seus dados, e a repetiçao incessante do hub para todas as portas gera um grande tráfego de dados e colisoes que acontecem quando dois sinais se "chocam" criando um erro.

O erro da questao é dizer que ele escolhe a rota do pacote, ora ele é burro e nao sabe escolher nada segundo disse o professor !

Bons Estudos !

-

O erro da questão, como já apontado, está em dizer que o hub é capaz de "escolher qual é a principal rota que um pacote de dados deve percorrer para chegar ao destinatário da rede".

Diferenças entre Hub, Switch e Roteador

- HUB - O hub é um dispositivo que tem a função de interligar os computadores de uma rede local. Sua forma de trabalho é a mais simples se comparado ao switch e ao roteador: o hub recebe dados vindos de um computador e os transmite às outras máquinas. Pode ser comparado a um benjamim.

- SWITCH - Ao contrário do hub, o switch é capaz de ler o endereço MAC de destino contido nos pacotes, repassando-os somente ao computador de destino. É uma solução contra o sniffing, um tipo de ataque virtual que consiste, resumidamente, em aceitar todos os pacotes trafegados em uma rede, mesmo que não direcionados para ele, em busca de informações sensíveis (senhas, dados pessoais, dados financeiros etc).

- ROTEADOR - O router é mais "inteligente" que o switch, pois além de poder fazer a mesma função deste, também tem a capacidade de escolher a melhor rota que um determinado pacote de dados deve seguir para chegar em seu destino.

Fonte: InfoWester

-

hub - burro

Switch - inteligente

-

Hub serve para interligar os computadores, entretanto, ele não tem a capacidade de determinar a rota.

-

nossa!! o Fernando Nishimura é igual a redação ofical: CLARO, OBJETIVO E CONCISO.

olha vc é nota dez, eu tô aprendendo muito com seus comentários. muito obrigada!!!!!!

-

HUB:

concentrador / gerencia um computador por vez / difusão para espalhar os dados.

-

A assertiva traz a definição de um rateador, o qual seja um dispositivo responsável por interligar redes diferentes e tem como papel fundamental escolher o melhor caminho para a transmissão de uma pacote até o seu destino.

HUB: dispositivo concentrador, responsável por centralizar a distribuição dos pacotes de dados em redes fisicamentes ligadas em estrelas

-

Entendendo as diferenças entre um Hub e um Switch: https://www.youtube.com/watch?v=4LE-40SC6Rc

Super recomendo.

-

O Hub manda a informação pra todos sem distinção. Ele é até chamado de "burro" pois ele não envia a informação somente para o destinatário interessado.

-

Só para complementar com os demais excelentes comentários.Em que pese, o Hub é um repetidor burro; embora sua tipologia fisica seja do tipo estrela, na pratica sua parte lógica é do tipo barramento. Quem tem a capacidade para escolher a melhor rota é o roteador. Espero ter contribuido.

"Vamos da-lhe para não toma-lhe" Charlie Sheen :)

-

HUB é um centralizador de conexões utilizado em uma rede de tipologia física estrela. É considerado burro, por trabalhar com difusão (broadcast)*. Também conhecido por T (Benjamin).

Broadcast: Não consegue identificar o computador para o qual o remetente quer passar as informações, distribuindo-as a todos os computados, e causando um maior tráfego na rede.

Fonte: Professor Flávio Lima (curso: Ênfase)

-

ERRADOOOOOO

1: O Hub é um concentrador por Difusão, também conhecido como Broad Cast

Ou seja, não há escolha, pois os dados são enviados para todos os computadores, o que não permite tanta segurança como o Swhit.

2: A questão fala da essência do Roteador. Esse sim, rateia os pacotes de dados de forma que escolha um melhor caminho, um melhor destino para seu alcance.

-

ERRADO. Quem escolhe a principal rota que um pacote de dados deve percorrer para chegar ao destinatário da rede é o roteador.

-

Hub

- concentrador de conexões

- só gerencia uma comunicação por vez

- usa a difusão para espalhar dados

-

GABARITO ERRADO

Depois que aprendi que o HUB é BURRO, dificilmente erro questões, que

fala que ele faz um monte de coisa.

___________________________

O que queremos? Passar no concurso.

E quando queremos? É irrelevante.

-

Se fosse Swit estaria blz, o Hub ele é burro só atrapalha usa-lo em uma istituição de grande porte!

-

Errado

O HUB só trabalha em broadcast, enviando a informação para todos da rede, ainda que o usuário remetente tenha por finalidade o envio da mensagem apenas para um usuário destinatário

-

ERRADA,

HUB

*EQUIPAMENTO QUE RECEBE e REPETE OS DADOS PARA TODAS AS PORTAS; (BROADCAST)

*NÃO ESCOLHE A MELHOR ROTA;

ROTEADOR

*ESCOLHE A MELHOR ROTA;

*MESMO QUE A MELHOR ROTA SEJA A MAIS DISTANTE (DETECTA CONGESTIONAMENTO)

SWITCH

*ESCOLHE A MELHOR ROTA, PORÉM, NÃO DETECTA CONGESTIONAMENTO NO TRAJETO.

Coragem e Fé!

bons estudos.

-

No mundo cibernético diz-se que o HUB é um "repetidor burro", pois não tem a capacidade de escolher qual é a principal rota.

Como comentaram os demais colegas, o HUB apenas RECEBE e REPETE OS DADOS PARA TODAS AS PORTAS.

"A vitória vem primeiro na mente, depois na forma física." - Bruce Lee

-

huB BUrro

huB BUrro

huB BUrro

huB BUrro

huB BUrro

não pode esquecer!!!

-

Hub é burro, não escolhe rota!

-

O Hub é Burrão - Lembre-se disso.

-

Falou em rota estamos falando em roteadores

Hub -> Este pega a informação e distribui para todos

Switch -> Este em primeiro lugar ele manda para todos, mas é inteligente tem uma tabela onde grava os endereços dos equipamentos depois de conhecido o equi ele ja envia a informação direto para esse.

Pontes -> Liga segmentos de redes é uma alternativa para substituir o HUB minimiza os problemas de colisões nas redes

Modem -> Este é responsável por transformar sinal digital em analógico e vise-versa.

Roteador -> Liga redes diferentes e escolhe melhores rotas para trafego das informações

-

ERRADO. O Roteador é quem consegue escolher.

HUB > Transmite os sinais elétricos recebidos para todas as portas, não seleciona. NÃO SABE LER OS SINAIS QUE RECEBE (É mais simples)

SWITCH > Transmite os sinais elétricos apenas para a porta de destino. ELE LÊ OS DADOS DA TRANSMIÇÃO

ROTEADORES > Faz a mesma função que o switch, porém escolhe a melhor rota de transmissão. Utilizado em redes de maior porte. (É mais inteligente)

-

hub - topologia física: estrela

hub- topologia lógica: barramento

-

GABARITO: ERRADO

falou em ROTA, estamos falando do ROTEADOR.

-

Principais equipamentos de redes

Network Interface Card (NIC ou Placa de Rede) é o recurso de hardware mínimo que deverá estar instalado no computador para permitir uma comunicação bidirecional – transmissão e recebimento de dados – com os demais elementos da rede.

Bridge (Ponte) é um equipamento de rede que permite conectar redes diferentes que podem utilizar tecnologias/protocolos de enlace distintos em segmentos menores, permitindo filtrar os quadros de forma que somente passe para o outro segmento da bridge dados enviados para algum destinatário presente nele.

Roteadores são equipamentos que permitem interligar várias redes e escolher a melhor rota para que a informação chegue ao destino.

Hub (concentrador) é um equipamento de rede que permite concentrar o tráfego de rede que provém de vários dispositivos e regenerar o sinal.

Switch (comutador) é um equipamento de rede semelhante a uma ponte com múltiplas portas, capaz de analisar dados que chegam em suas portas de entrada e filtrá-los para repassar apenas às portas específicas de destino (broadcast). O switch é uma evolução do hubs!

Access Point (Ponto de Acesso) é um dispositivo de rede utilizado para estender a cobertura de redes de internet sem fio.

Modem é um dispositivo eletrônico de entrada/saída de dados que modula um sinal digital em um sinal analógico a ser transmitida por meio de uma linha telefônica e que demodula o sinal analógico e o converte para o sinal digital original.

-

O "Hub"----> é fofoqueiro, não sabe guardar segredo,sai contando para quem estiver no seu caminho.

O "Switch"---->é amigo leal,aquele em que você pode confiar,pois ele só irá repassar as informações para quem você autorizar.

-

Gab: ERRADO

HuB - Burro, logo não escolhe a melhor rota

-

aprendo pra caramba com os comentários.

-

O HUB é, sim, um equipamento utilizado para conexão de equipamentos que compõem uma rede de computadores, mas quem escolhe a principal rota que um pacote de dados deve percorrer é o ROTEADOR. É o roteador que encaminha os pacotes de dados entre ORIGEM E DESTINO, evitando, assim, a desorganização das informações e otimizando a circulação na rede.

-

Errado

Hub: do inglês transmitir, é um equipamento que recebe, em uma de suas portas, sinais elétricos e os propaga a todas as suas demais portas, sem nenhum tratamento, apenas replica o sinal elétrico; é um equipamento concentrador de rede, onde muitos computadores e outros equipamentos podem ser interconectados. Todo hub é ou possui um repetidor.

Fonte: resumos para concursos

-

Dispositivo de rede capaz de aumentar o alcance de uma rede local por meio da regeneração de sinais. É capaz de trabalhar apenas com broadcast, isto é, ao receber um pacote de dados, distribui para todas as máquinas da rede.

-

O Hub é burrão, ele não escolhe a melhor rota. O roteador sim, é mais "inteligente".

-

ERRADA

Hub não escolhe rota alguma. Ele sai disparando tudo.

-

HUB e Switches interligam dispositivos em uma mesma rede local. Quem interliga redes distintas é o roteador.

-

ERRADO

O Hub recebe dados e os distribui para todas as outras máquinas em broadcast. Quem escolhe a

principal rota é o roteador – ele é o responsável por encaminhar os pacotes de dados entre origem

e destino.

-

Huburro... não sabe pra quem enviar

-

O Switch é Safo, recebe o pacote de dados e passa para quem de direito.

O huB é Burro, repassa o pacote para todos que estejam conectados

Fonte: Meu resumo

-

ERRADO

Quem escolhe a principal rota é o roteador.

O Hub recebe dados e os distribui para todas as outras máquinas em broadcast - pensar num fofoqueiro: distribui a todos

-

GABARITO: ERRADO.

-

❌Gabarito errado.

O dispositivo Hub não sabe para quem enviar simplesmente envia para todo mundo.

Quem escolhe para onde deve ir é o Roteador.

-

Hub é fofoqueiro, passa o pacote pra todos

-

Quem permite a escolha da melhor rota é o roteador

-

❌Gabarito errado.

HUB: distribui sinal em uma rede. Bizu: Hub é fofoqueiro, passa o pacote pra todos

-

huB = Burro = Broadcast

-

hub não escolhe.

-

Errado.

HUB trabalha apenas em broadcast (distribui p/ todas as máquinas), logo NÃO é sua característica principal de escolher qual é a principal rota que um pacote de dados deve percorrer para chegar ao destinatário da rede.

-

gab.: ERRADO.

A banca está definindo oque é um ROTEADOR.

-

Errado.

O HUB é um concentrador de conexões, semelhantemente ao termo utilizado em aeroportos. Quem permite a escolha da melhor rota é o roteador.

-

Explicação em forma de desenho:

http://sketchtoy.com/69507124

-

Um ROTEADOR é um equipamento que permite a integração de uma ou mais máquinas em uma rede de computadores, além de integrar redes entre si, com a característica principal de escolher qual é a principal rota que um pacote de dados deve percorrer para chegar ao destinatário da rede.

-

HUB

NÃO É SIGILOSO - ENVIA A TODOS DA REDE (BROADCAST) e o destinatário aceitará e o restante das máquinas podem recusar.

Necessário o USO do o protocolo CSMA/CD para detectar colisões em redes Ethernet.

CAMADA 1 - FÍSICA

---------------------------------------------------------------------------------------------------------------------------------------------------------------

ROTEADOR

ENCONTRA A MELHOR ROTA, baseia-se em PACOTES

INTERLIGA REDES COM A MESMA TECNOLOGIA - INCLUSIVE A REDE INTERNA COM A INTERNET

BLOQUEIA mensagens de BROADCAST

Baseia-se no ENDEREÇO LÓGICO - IP

Atua na CAMADA DE REDE (3)

-

gab e!

hub é somente um aparelho que liga computadores de uma mesma rede. É um repetidor se sinal via cabo. Realiza Broadcast, envia dados para todos. Nao le endereco mac e atua na camada 1 física. (topologia barramento)

Roteador: conectar minha Lan com outra rede. Fora de minha lan.

Define melhor rota!! atuacao na camada 3 -Rede.

Os roteadores atuais têm um switche interligadooo! Entao ele acaba ligando as maquinas da mesma rede entre si, porem não é essa a funçao raíz dele!!!

-

o HUB é Burro.

- Não lê quadros/frames.

- Trabalha sempre em Broadcast.

- Acaba enviando os dados pra todo mundo.

- Gera lentidão na rede.

-----------------------------------------------------

- Switch

- Inteligente

- lê os quadros

- Evita Broadcast desnecessário. Se precisar ele envia para todos de uma vez, mas ele pode guiar para cada pc individualmente.

-----------------------------------------------------

Estúdio Aulas. Léo Matos.

-

"De todos os equipamentos abordados aqui, o hub é o mais simples. Basicamente, o que ele faz é interconectar os computadores de uma rede local (também chamada de LAN — Local Area Network) baseada em cabos (via de regra, no padrão Ethernet).

Quando o hub recebe dados de um computador (ou seja, de um nó), simplesmente retransmite as informações para todos os outros equipamentos que fazem parte da rede." FONTE: INFOWESTER

-

ERRADO

HUB: ''Burro'', interliga as máquinas em rede, no entanto, não envia ao destinatário específico os dados, mas sim a todas as máquinas que estão na rede;

Transmissão dos dados: half duplex.

SwItch:Inteligente, envia ao destinatário específico os dados.

Transmissão dos dados: full duplex.

Bons estudos!!!

-

De forma simples: quem traça a melhor rota é o roteador. Esse é o erro da questão

-

De forma simples: quem traça a melhor rota é o roteador. Esse é o erro da questão

-

☠️